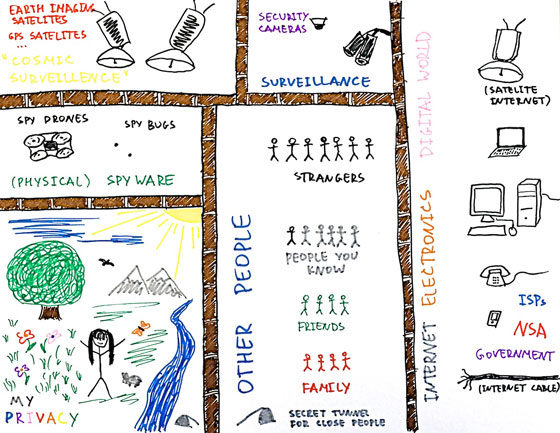

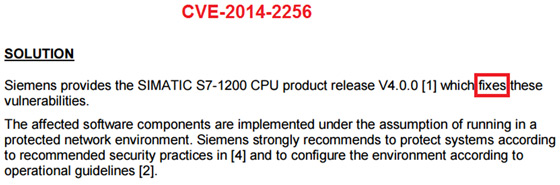

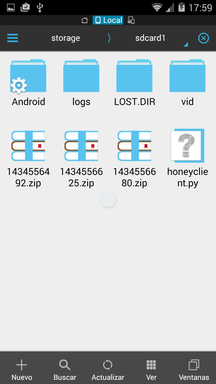

Gran parte de las ciudades del mundo son cada vez más “inteligentes”, lo cual se convierte en nuevos blancos para ciberatacantes. Las ciudades han ido incorporando nuevas tecnologías durante varios años, pero últimamente la tasa de tecnologización ha aumentado significativamente y muchas ciudades de todo el mundo son cada vez más inteligentes. Las nuevas tecnologías, junto con una conectividad más rápida y fácil, permiten a las ciudades optimizar recursos, ahorrar dinero y al mismo tiempo ofrecer mejores servicios a sus ciudadanos.

Una “ciudad inteligente” (Smart city en inglés) se puede definir como una ciudad que usa tecnología para automatizar y mejorar servicios de la comunidad, incrementando el nivel de vida de sus ciudadanos. En la ciudad inteligente del futuro todo estará conectado y automatizado. Esto todavía no es una realidad, pero mientras tanto, muchas ciudades ya están elaborando grandes presupuestos para poder ser más inteligentes en un futuro cercano.

Image may be NSFW.

Clik here to view.

Pero, ¿qué pasaría si uno o más servicios altamente dependientes de tecnología no funcionar? ¿Cómo se verían afectados los desplazamientos dentro de la ciudad sin el funcionamiento de los sistemas de control de tráfico, sin semáforos o sin transporte público? ¿Cómo responderían los ciudadanos a un suministro inadecuado de agua o electricidad, a calles oscuras, o simplemente a una interrupción del servicio de recogida de basuras en verano con la consecuente proliferación de olores, insectos, ratas, patógenos, etc.?

¡La ciudad “inteligente” sería un CAOS!

Desafortunadamente esto podría ocurrir muy fácilmente debido a que muchas ciudades están implementando nuevas tecnologías sin tener en cuenta que estos estos sistemas son vulnerables desde el punto de vista de la ciberseguridad y por tanto están expuestos a ciberataques. Normalmente todos los aparatos y sistemas se someten a rigurosas pruebas de funcionalidad, resistencia a condiciones atmosféricas etc., pero prácticamente no se les somete a ningún test de intrusión en el que algún hacker pueda modificar y alterar sus condiciones de funcionamiento.

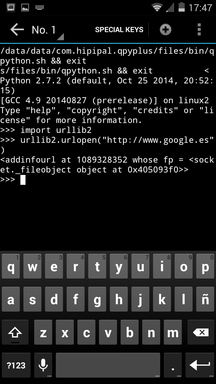

¿Qué hace que una ciudad sea más inteligente? ¿Qué tecnologías se usan? ¿Qué vulnerabilidades podrían presentar estas nuevas tecnologías desde el punto de vista de la ciberseguridad? Algunas de las tecnologías que podrían contribuir a incrementar la inteligencia de la ciudad y sus posibles vulnerabilidades serían:

- Control de tráfico inteligente: Semáforos y señales que se adaptan basándose en el volumen y las condiciones de tráfico actuales. Se detecta el tráfico actual y la información en tiempo real se utiliza para coordinar y mejorar el flujo en calles, carreteras, cuestas, etc.

Posible vulnerabilidad: Es posible introducir datos falsos en los sistemas de control de tráfico y configurarlos con opciones y tiempos incorrectos en los semáforos, señales de tráfico…, y así sucesivamente.

- Estacionamiento Inteligente: Los ciudadanos pueden utilizar una aplicación de estacionamiento para encontrar plazas de aparcamiento disponibles, revisión de precios y sus cambios según la hora del día, la disponibilidad, la ubicación, etc.

Posible vulnerabilidad: Vulnerar esta aplicación podría generar un colapso en un parking concreto, desviando todos los conductores a dicho parking, o incluso haciendo que siempre acudieran a cierto parking con mayor frecuencia de forma que sus propietarios percibieran mayores beneficios.

- Alumbrado público inteligente y Gestión de energía inteligente (Smart Grid): El alumbrado público inteligente se gestiona de forma centralizada. Las luces de la calle se pueden adaptar a las condiciones climáticas, pueden reportar problemas, o se pueden automatizar por hora del día. Las luces de la calle se pueden incluso apagar y encender dependiendo de la detección de vehículos y personas en movimiento. Por otro lado, una red inteligente (Smart Grid) puede entregar energía dependiendo de las necesidades. Los contadores inteligentes pueden comunicarse con la red inteligente para programar un suministro de energía a una hora específica con un menor coste económico. La red inteligente puede incluso apagar el calentador de agua de nuestra casa durante las horas pico, en las que la electricidad es más cara. Los edificios inteligentes utilizan el mismo principio para conservar energía y comprar electricidad cuando las tasas son “low cost”.

Posible vulnerabilidad: Muchos proveedores permiten que se dé acceso privilegiado para cualquier persona a un dispositivo o sistema conectado a una red local, ya que asumen que la red interna es segura. Normalmente muchos implementan sistemas inalámbricos y protocolos de comunicación por cable con poca o sin seguridad. La mayoría de los nuevos dispositivos son inalámbricos (como los contadores inteligentes, las farolas, sensores, semáforos, tuberías inteligentes, cámaras de tráfico y vigilancia etc.), lo que hace que sean fáciles de implementar, pero también fáciles de hackear si la comunicación no está debidamente encriptada. Por otra parte, las conexiones vía cable requieren acceso físico y eso hace que sean más difíciles de hackear, pero algunos de estos sistemas cableados como PLC (Power Line Communication) están más expuestos y es más fácil acceder a ellos. Un atacante tan solo tiene que conectarse a la red eléctrica para obtener acceso y tener todos estos dispositivos a su merced.

- Transporte público inteligente: Se proporciona a los ciudadanos la información en tiempo real acerca de los horarios (bus, tren y metro) y posibles retrasos. Los pagos sin contacto físico permiten a los ciudadanos pagar con facilidad, incluso utilizando un teléfono inteligente.

Posible vulnerabilidad: Con solo mostrar información incorrecta mediante la manipulación de los sistemas de información de transporte público, es posible influir en el comportamiento de las personas para causar retrasos, hacinamiento, y así sucesivamente. Por ejemplo, falsificando un retraso en una línea de metro, los atacantes pueden provocar que la gente se concentre en otra línea provocando una avalancha de personal. También un atacante podría alterar los sistemas de pago. Si los sistemas de pago no funcionan, la gente podría viajar gratis o incluso miles de personas podrían saturar con quejas los mostradores de atención al cliente o las líneas telefónicas.

- Gestión inteligente del agua: Las tuberías inteligentes miden la calidad del agua, detectan fugas, distribuyen el agua y detectan problemas. Técnicas similares se utilizan para gasoductos y oleoductos.

Posible vulnerabilidad: Los ataques sobre los sensores inalámbricos de las tuberías y el envío de datos falsos a la central tendría graves consecuencias en cuanto a medidas tan importantes como la calidad del agua. Cualquier filtración o contaminación no sería detectada e implicaría suministrar agua en mal estado a los ciudadanos, con las consecuencias en la salud de estos.

- Gestión de residuos inteligente: Los sensores en los contenedores de residuos detectan el volumen de basura, el olor y así sucesivamente. La recogida de basura puede ser más eficiente si se descartan previamente los contenedores vacíos y se detiene con anterioridad solo delante de los contenedores que huelen.

Posible vulnerabilidad: Los ataques sobre los sensores inalámbricos de los contenedores y el envío de datos falsos a la central tendría graves consecuencias en cuanto a la recogida de basuras. La basura podría llegar a acumularse en ciertas zonas de la ciudad, con su consecuente impacto sobre la salud de los ciudadanos y sobre el medio ambiente.

- Seguridad ciudadana: Cámaras de vigilancia, sensores de detección de bala y otros dispositivos de seguridad proporcionan información en tiempo real sobre lo que está pasando y dónde. Tecnología de “conteo” de personas, tales como el seguimiento de los teléfonos móviles o comunicación (como WiFi o Bluetooth) se utiliza para determinar el número de personas en un área determinada como una calle, un parque o un edificio.

Posible vulnerabilidad: Las cámaras de tráfico y vigilancia son los ojos de la ciudad y al atacarlos, los atacantes pueden provocarle ceguera a las ciudades inteligentes. No siempre es posible reiniciar remotamente las cámaras. Además, los ataques de denegación de servicio se pueden hacer persistentes mediante la modificación de firmware. La ciudad se quedaría sin vigilancia.

Image may be NSFW.

Clik here to view.

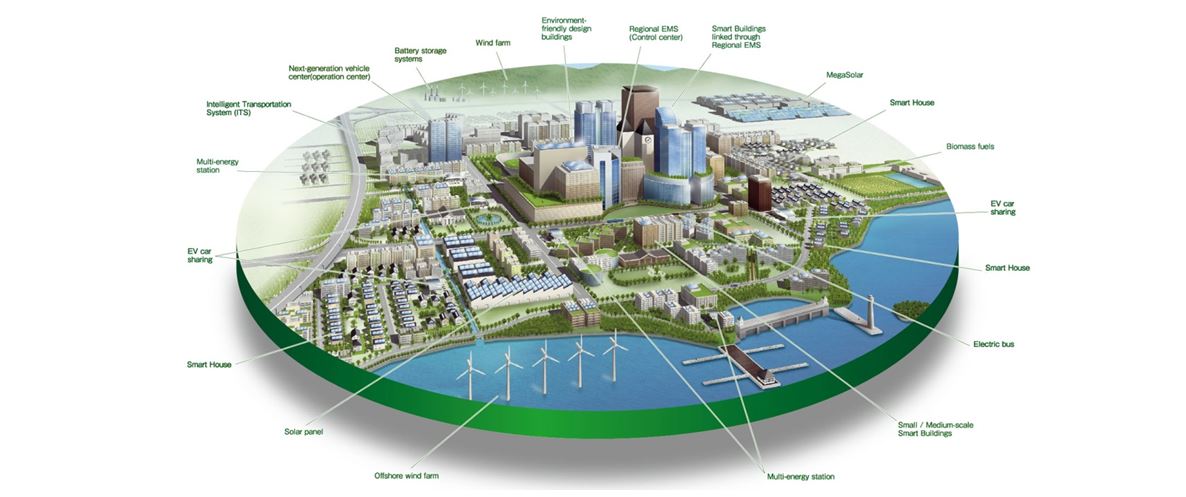

Estas tecnologías están respaldadas por:

- Sistemas de gestión de la ciudad: Estos sistemas ayudan a automatizar diferentes tareas de administración de la ciudad.

Posible vulnerabilidad: Un atacante podría manipular la información del mapa de localización y las órdenes de trabajo para enviar trabajadores públicos o de alguna contrata para hacer una intervención sobre canalizaciones de gas, agua o cables de comunicación, con la intención de dañar esas instalaciones.

- M2M (Machine to Machine): Con el fin de hacer una ciudad más inteligente, se necesitan dispositivos (máquinas) que hablen entre sí, de forma que se tomen decisiones de forma automática.

Posible vulnerabilidad: Las nuevas tecnologías están siendo integradas dentro de las viejas tecnologías, las cuales son más vulnerables. Algunos sistemas antiguos requieren de tecnología en medio que haga de traductora de protocolos de comunicación con los nuevos sistemas. Como algunos sistemas no funcionan en los nuevos (los cuales poseen sistemas operativos más seguros), se utilizan sistemas operativos más viejos y vulnerables. Esto añade complejidad, aumenta la superficie de ataque, y ralentiza la incorporación de nuevas tecnologías. Un claro ejemplo sería el edificio inteligente Burj Khalifa, el edificio más alto y más inteligente del mundo. Los sistemas principales del edifico se ejecutan con el sistema operativo Windows XP, que es viejo, anticuado y menos seguro que los nuevos sistemas operativos. Esto convierte Burj Khalifa en un blanco fácil para posibles ataques cibernéticos.

- Sensores: Usados para todo, los sensores (a menudo sin cable) suministran datos de forma continua a las ciudades inteligentes. Ejemplos: Sensores de tiempo (detectan las condiciones climáticas y envían alertas), sensores sísmicos (situados en puentes y bajo tierra, detectan daños en túneles y en infraestructuras causados por terremotos, envejecimiento u otros problemas), sensores de niveles de polución (detectan e informan sobre niveles de polución en diferentes partes de la ciudad), sensores de olor (para la basura, gas natural…detectan posibles problemas), sensores de inundaciones, sensores de sonido (pueden detectar disparos, alarmas, actividad….etc.).

Posible vulnerabilidad: La mayoría de los sensores utilizan tecnologías inalámbricas fácilmente accesibles. Los ataques que impliquen comprometer sensores y enviar datos falsos pueden afectar directamente a los sistemas, ya que las decisiones y acciones que estos tomen dependerán de datos falsos. Esto podría tener un gran impacto en función de cómo los sistemas afectados utilizan los datos e interactúan con otros sistemas.

- Datos de dominio público: Los gobiernos comparten datos (a veces en tiempo real) para que las personas puedan desarrollar aplicaciones.

Posible vulnerabilidad: Los datos públicos (open data) están disponibles para los atacantes, a veces en tiempo real. Estos datos pueden ayudar a determinar el mejor momento para los ataques, ataques de horario, crear disparadores de ataque, coordinar ataques, y así sucesivamente. Con esto los atacantes no necesitan actuar a ciegas. Pueden actuar de forma precisa basándose en datos reales.

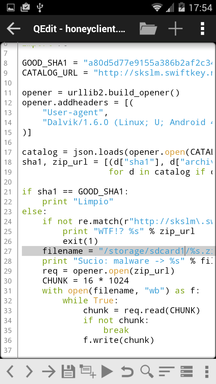

- Aplicaciones móviles: En un ecosistema de ciudad inteligente, las aplicaciones móviles fomentan la interacción entre los ciudadanos y la ciudad. Los ciudadanos pueden obtener información de los sistemas de la ciudad, sensores, y así sucesivamente a través de aplicaciones móviles, y con ello tomar decisiones en función de la información que reciben.

Posible vulnerabilidad: Los atacantes podrían dirigirse a empresas de desarrollo de aplicaciones móviles o simplemente modificar los datos con los que se nutren las aplicaciones. Las aplicaciones móviles son un objetivo importante, ya que los ciudadanos van a tomar decisiones y actuar en base a la información suministrada por esas aplicaciones. Hackear aplicaciones móviles tiene un impacto directo en el comportamiento de los ciudadanos. Por ejemplo, si la aplicación de transporte público está mostrando un retraso en un autobús, un ciudadano puede optar por viajar a trabajar en coche; si la misma decisión es tomada por cientos de personas en una zona de alta densidad poblacional, el resultado es un atasco de tráfico. También muchos servicios están basados en la localización, lo que significa que la suplantación de GPS y otros ataques son posibles. Las personas perciben la información de localización en tiempo real, y si la ubicación es incorrecta, entonces la gente va a tomar decisiones basadas en información incorrecta. La naturaleza del impacto es función de la medida en que una ciudad depende de los servicios afectados.

Conclusión

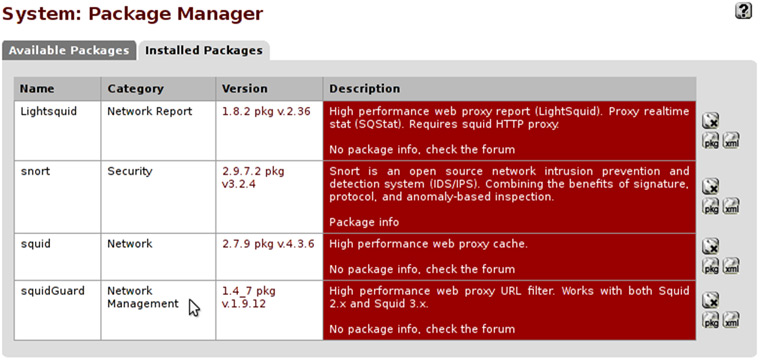

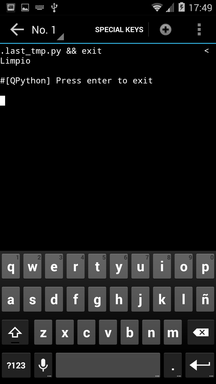

Cuanta más tecnología utiliza una ciudad, más vulnerable a los ataques cibernéticos es, por lo que las ciudades más inteligentes tienen los mayores riesgos. Las tecnologías utilizadas por las ciudades deben ser correctamente auditadas antes de su implementación desde el punto de vista de la ciberseguridad. Cuando a una ciudad inteligente se le suministran datos fácilmente manipulables en los que confía ciegamente, y además esta tiene sistemas fácilmente hackeables y problemas de seguridad por doquier, entonces pasa rápidamente de ser una “ciudad inteligente” a ser una “ciudad estúpida”. Esperemos que los responsables tengan todos estos problemas de seguridad en mente.

Image may be NSFW.Clik here to view.